Um relatório divulgado recentemente pela Trend Micro mapeou as principais brechas e vulnerabilidades de cibersegurança durante o primeiro semestre de 2017, e revelou um dado preocupante: de todos os países da América Latina, o Brasil é o que mais sofre ataques por ransomware e Online Banking, além de ser o segundo no que diz respeito a exploits e aplicativos maliciosos.

Ainda no que diz respeito ao nosso país, também houve a menção de que o Brasil é um dos primeiros no mundo como alvo de ataques ransomware, sendo responsável por 12% dessas investidas em uma comparação global.

No total, foram mais de 82 milhões de ameaças ransomware apenas no primeiro semestre deste ano. Vale lembrar que entre abril e junho tivemos vários relatos referentes ao WannaCry e o Petya, que afetaram milhares de empresas ao redor do globo e geraram prejuízos que podem chegar a US$ 4 bilhões.

“As empresas precisam priorizar as verbas para uma segurança efetiva avançada, pois o custo de uma violação é frequentemente maior do que o orçamento de uma empresa pode arcar. Grandes ataques cibernéticos contra empresas em todo o mundo tiveram um enorme destaque neste ano e essa tendência provavelmente continuará até o final de 2017. É parte fundamental do sucesso contínuo das organizações parar de pensar na segurança digital como apenas proteção da informação, mas sim como um investimento no futuro da empresa”, comentou Max Cheng, diretor de informação da Trend Micro.

Vulnerabilidades em empresas

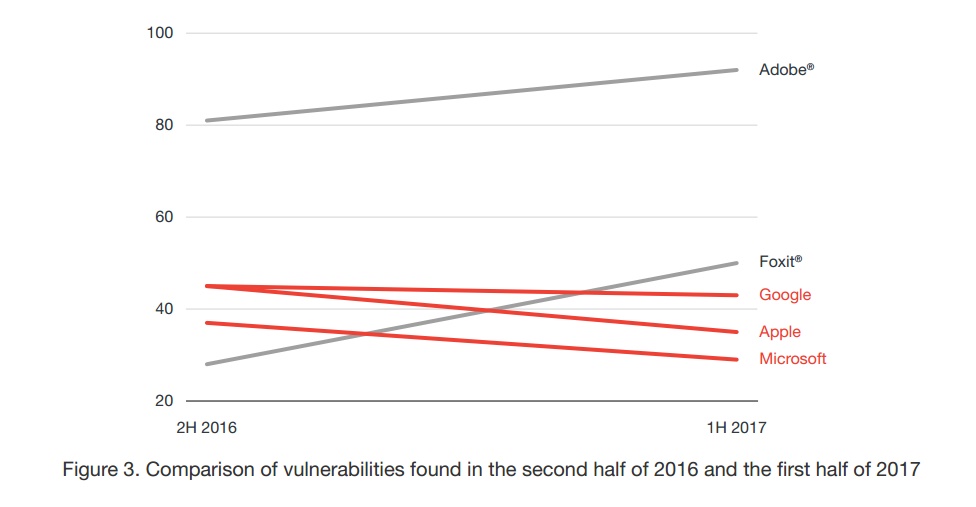

Outro detalhe importante desse relatório é o fato de que foram encontrados mais de 83 mil roteadores industriais e 28 robôs industriais expostos a falhas, além da descoberta de 382 novas vulnerabilidades nesse período, sendo que muitas delas estão associadas a grandes empresas de software como Apple, Microsoft e Google.

Entretanto, como é possível verificar no gráfico abaixo, as três companhias mencionadas acima conseguiram diminuir essas incidências em uma comparação entre o que vimos no segundo semestre de 2016 e no primeiro semestre deste ano. Porém, Adobe e Foxit viram um aumento nas vulnerabilidades no mesmo período em questão.

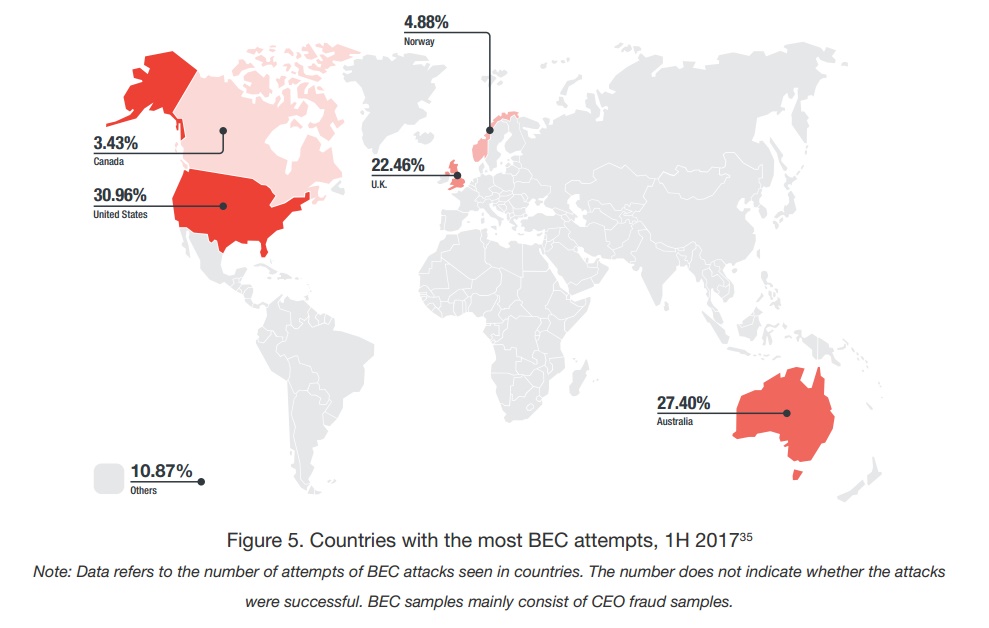

Outro ponto no qual é preciso ficar de olho é nas informações publicadas em emails corporativos, tendo em vista que o comprometimento desses dados ainda é uma das grandes ameaças no mundo corporativo. Confira no mapa abaixo os cinco países que mais sofreram com esse problema entre janeiro e junho deste ano:

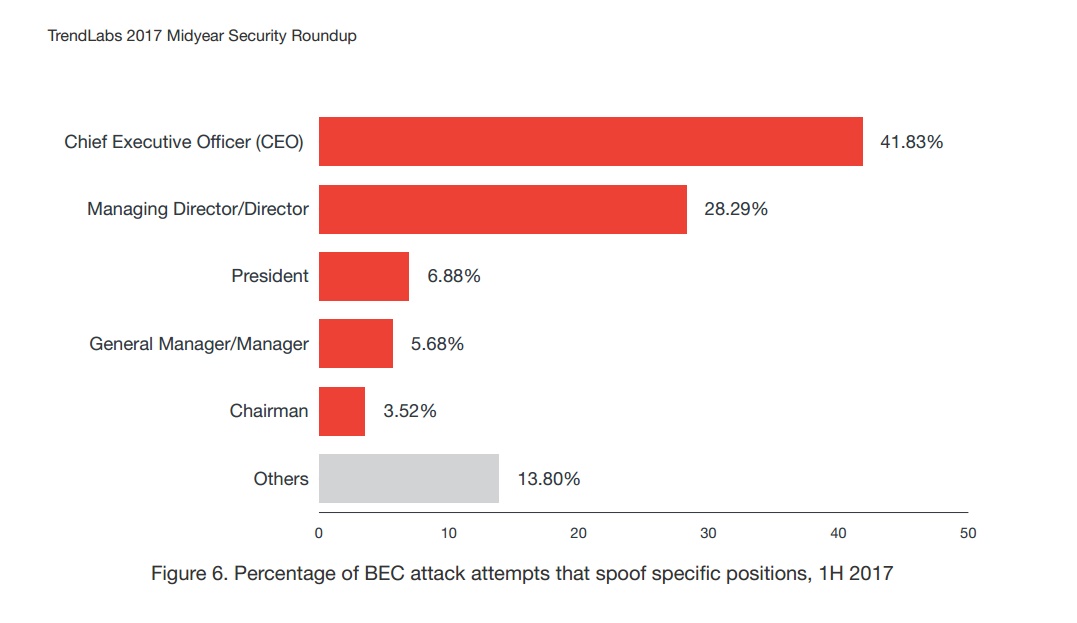

O estudo também aponta que as cinco posições mais visadas para sofrer esses tipos de ameaças são o diretor-executivo (41,83%), diretor (28,29%), presidente (6,88%), gerente (5,68%) e chairman (3,52%). Outras posições também são observadas, mas essas representam apenas 13,80% das ameaças.

O objetivo principal desse post é orientar e alertar nossos clientes quanto a este software mal-intencionado, o Ransomaware.

O que é Ransomware?

Ransomware é um tipo de código malicioso que torna inacessíveis os dados armazenados em um equipamento, geralmente usando criptografia, e que exige pagamento de resgate (ransom) para restabelecer o acesso ao usuário.

O pagamento do resgate geralmente é feito via bitcoins.

Como ocorre a infecção?

O Ransomware pode se propagar de diversas formas, embora as mais comuns sejam:

- Através de e-mails com o código malicioso em anexo ou que induzam o usuário a seguir um link;

- Explorando vulnerabilidades em sistemas que não tenham recebido as devidas atualizações de segurança e estejam com senhas fracas

Quais cuidados tomar para me proteger?

- Manter o sistema operacional e os programas instalados com todas as atualizações aplicadas;

- Ter um bom antivírus instalado;

- Ser cuidadoso ao clicar em links ou abrir arquivos.

- Possuir um backup eficaz (atualizado, em mídia externa e em cloud)

- Utilizar senhas avançadas

- Desconfiar de e-mails

- Verificar os links

Nos últimos meses, vários países foram alvos de ataques de hackers, no qual afetou empresas privadas e instituições governamentais em diversas partes do mundo.

Confira notícias relacionadas:

Quase 50% dos incidentes de segurança são causados pelos próprios funcionários

Atualize agora o Windows: vulnerabilidade encontrada em protocolos NTLM

Melhores práticas para manter sua empresa segura

Alerta ransomware: cibercrime como serviço chega aos Macs da Apple

Ataque do WannaCry obriga Honda a interromper produção em fábrica de carros

Hackers invadem sistema do Hospital de Câncer de Barretos e pedem resgate

A CITIS possui soluções para maior proteção dos seus dados:

- Licenciamento, Instalações e Configurações em Ambientes Linux e Microsoft;

- Implantação e gerenciamento de rotinas de backup local e remoto;

- Implantação de firewall com políticas bem definidas para controle de acesso externos;

- Revenda e instalação de antivírus Eset;

- Palestra Educativa para conscientização dos usuários.

Fiquem atentos as dicas e conte com a equipe da CITIS para manter seu ambiente mais seguro.

Telefone: (31) 3011-2500

E-mail: comercial@citis.com.br

É bom que as vítimas do grande ataque com ransomware desta terça-feira,27, tenham backup dos seus dados, porque não é mais possível pagar pelo desbloqueio dos arquivos. Isso porque a via direta que os cibercriminosos haviam disponibilizado para contato foi bloqueada, o que significa que não é mais possível obter a chave de desbloqueio mediante pagamento.

No aviso que o malware exibia para suas vítimas, os cibercriminosos responsáveis pelo ataque quebraram a prática convencional. Como informa o site The Verge, normalmente, cria-se uma carteira de bitcoins única para cada infecção, tornando fácil identificar quais vítimas efetuaram o pagamento; neste caso, no entanto, foi criado apenas um endereço, e os pagantes eram orientados a enviar um e-mail de confirmação para o endereço wowsmith123456@posteo.net.

A abordagem não previa, no entanto, que o Posteo, serviço de e-mail escolhido pelos autores do ataque, anunciaria que a conta havia sido bloqueada diante da repercussão dos ataques de hoje. “Não toleramos o mau uso da nossa plataforma. O bloqueio imediato de contas de email é a ação necessária pelos provedores em casos como esse”, afirmou a empresa em comunicado.

Até o momento, pelo menos 31 pagamentos foram feitos para a carteira de bitcoins divulgada no alerta às vítimas. Não há como saber, no entanto, se esses pagamentos foram feitos antes ou depois do encerramento da conta de e-mail, e se os pagantes conseguiram a chave de desbloqueio de seus arquivos.

Vale notar que, em casos como esse, especialistas recomendam nunca pagar o resgate solicitado para desbloqueio dos documentos para não incentivar a prática tão danosa. A prevenção é sempre o melhor remédio, com a criação sistemática de backups em conjunto com a atualização do Windows e antivírus.

Uma nova variante de ransomware que ataca Macs foi identificada pela Fortinet. É hora de falar sobre a proteção desses equipamentos

Existe uma crença geral, mesmo entre os profissionais de segurança, de que os equipamentos Mac, da Apple, são imunes a ataques digitais. Embora exista uma certa verdade por trás dessa crença, já é hora de levar mais a sério esse vetor de ataque em particular.

Parte do motivo pelo qual as pessoas são muito complacentes quanto à segurança dos equipamentos Mac é que os dispositivos foram desenvolvidos sobre uma base Unix de alta proteção, que inclui uma série de ferramentas de segurança integradas. Como resultado, os usuários de equipamentos Mac não operam em nível de administrador ou de “root” como acontece com a maioria dos usuários do Windows.

Qualquer coisa que afete a estabilidade do sistema ou, por exemplo, tente instalar novos serviços, geralmente requer uma autenticação adicional, sendo assim mais difícil instalar um malware no sistema Mac. Para muitos cibercriminosos, não vale apena investir muito tempo e esforço no desenvolvimento de ferramentas para hackear estes dispositivos.

Mas isso está começando a mudar

Não só os Macs estão aumentando cada vez mais sua participação no mercado em geral, como também aumenta sua popularidade em um grupo de usuários que são muito atraentes para os cibercriminosos.

Por exemplo, em muitas organizações, os diretores e as equipes de marketing estão mais propensos a usar Macs. Esses indivíduos não só usam e compartilham informações valiosas, como também muitas vezes não se preocupam com os aspectos técnicos, isto é, são menos propensos a fazer backup de suas informações, criptografar dados armazenados ou seguir outras práticas de segurança.

Novas oportunidades de ataque e vetores de ameaças também tornam os Macs um alvo mais fácil e atraente. Por exemplo, estamos começando a ver o desenvolvimento de ferramentas para hackers que visam software compatível com múltiplas plataformas. Desta forma, embora seja necessário muito trabalho para atingir o sistema operacional dos Macs, os criminosos podem criar ataques usando, por exemplo, o Python, que é executado em várias plataformas, e que é fornecido como programa padrão em todos os Macs. E o vírus ransomware pode nem precisar de privilégios especiais para operar em um sistema Mac. Basta mirar os arquivos pessoais armazenados no diretório pessoal do usuário.

Mesmo se houver uma oportunidade de obter quantidades significativa de lucro com um ataque de ransomware visando dispositivos Mac, seria muito esforço para pouco retorno. Quanto um proprietário de Mac está disposto a pagar para que seus arquivos sejam descriptografados? 50 dólares? 500 dólares? 5000 dólares?

E se você pudesse fazer isso em grande escala? Afinal de contas, estamos vendo o aumento do cibercrime como serviço. Em vez de mirar dispositivos ou sistemas de menor valor, um de cada vez, os cibercriminosos começaram a criar “franquias” de malware, permitindo que criminosos novatos se inscrevam para disseminar a tecnologia pré-desenvolvida para atingir as vítimas em troca de participação nos lucros no final.

Assim, enquanto o resgate de um dispositivo pode não ser de muito valor financeiro para os cibercriminosos profissionais, ter centenas de franqueados que visam atacar milhares de dispositivos todos os dias certamente é um bom negócio.

Infelizmente, não estamos falando de uma possível ameaça futura. Nossa equipe FortiGuard Labs acabou de relatar uma nova variante de ransomware que ataca dispositivos Mac. Isso significa que é hora de falar seriamente sobre a proteção desses equipamentos.

O que você deve fazer?

Felizmente, existem várias medidas que os usuários de equipamentos podem adotar para protegerem a si mesmos e seus dados.

1. Instale correções (patches) e atualizações. A grande maioria dos ataques bem-sucedidos exploram vulnerabilidades que existem há meses ou anos, e para quais foram disponibilizadas correções há algum tempo. A Apple fornece regularmente atualizações de segurança que os usuários precisam instalar. Não se esqueça de dedicar um tempo para isso.

2.Faça backup dos seus dados armazenados no dispositivo. O serviço Time Machine da Apple cria automaticamente backups completos do sistema; isso quer dizer que, se o seu sistema for usado para exigir resgate, você pode simplesmente formatar o seu dispositivo e executar uma restauração completa do sistema a partir do backup. Mas isso é apenas o começo. Se você regularmente usa ou armazena informações importantes no seu Mac, aqui estão algumas outras recomendações que você deve considerar:

a) Faça backups redundantes. Os sistemas de backup do serviço Time Machine da Apple são muitas vezes conectados persistentemente ao equipamento onde está sendo realizado o backup. Uma boa prática é manter um backup separado armazenado off-line, para que não seja comprometido no caso de ataque.

b) Verifique se os backups apresentam alguma vulnerabilidade. A restauração de um dispositivo com backup infectado anula todo o trabalho de backup dos arquivos. Faça uma inspeção nos backups para garantir que estão sem vírus.

3. Codifique os dados armazenados em seu equipamento. Embora isso possa não ser eficaz contra muitas variantes de ransomware, ainda assim é uma boa prática, pois pode proteger a sua organização caso seu dispositivo se infecte com malware desenvolvido para roubar arquivos e dados.

4.Instale atualizações de endpoint security client. Isso pode parecer um conselho simples, mas é realmente mais complicado do que parece. Existem vários aplicativos que prometem otimizar, limpar e proteger seu sistema Mac e a maioria deles deve ser evitada. É preciso pesquisar. Vários fornecedores de soluções de segurança desenvolvem ferramentas que não só protegem o seu dispositivo, como também vinculam essa segurança à sua estratégia de segurança de rede, permitindo que você use e compartilhe a inteligência de ameaças para proteger melhor seu equipamento e seus dados.

5.Instale soluções de segurança que protejam de outros vetores de ameaças. O e-mail ainda é a principal fonte de malware e infecção; então, certifique-se de que sua organização adotou uma solução adequada de segurança de e-mail. O mesmo se aplica a ferramentas de segurança na web, controles de acesso com fio e sem fio, segurança do ambiente na nuvem e estratégias de segmentação de redes, que permitem detectar, isolar e responder a ameaças encontradas em qualquer lugar do seu ambiente distribuído.

Quando se trata de segurança, a única certeza é que há muitas mudanças acontecendo, considerando a forma como as redes evoluem ou como essas mudanças estão criando novas oportunidades para os criminosos. Com isso, é de vital importância que o enfoque em segurança venha de uma perspectiva holística. Isso inclui certificar-se de que você está protegendo todos os dispositivos de todos os vetores de ameaças, incluindo os equipamentos Mac, que você achava que estavam protegidos.

Na última semana, um gigantesco ciberataque afetou sistemas de diversas empresas importantes de 74 países do mundo, inclusive do Brasil. O WanaCrypt0r é um tipo de ransomware que limita ou impede aos usuários o acesso ao computador e seus arquivos e solicita um resgate para eles possam ser acessados de novo. Para não ser vítima deste ou de outros ciberataques, confira as informações úteis compartilhadas pela ESET sobre os produtos que podem ajudar na detecção das ameaças.

Os produtos ESET detectaram a ameaça como uma variável do Win32/Filecoder.WanaCryptor e também detectou o que seria o vetor de propagação: o exploit EternalBlue, que aproveita as vulnerabilidades CVE-2017-0143, CVE-2017-0144 e CVE-2017-0145 corrigidas pela Microsoft na atualização MS-17-010 publicado dia 14 de março deste ano. No caso do exploit, os produtos detectam a versão filtrada do mesmo com o módulo Network Attack Protection, integrado na versão ESET Enpoint Security 6.x desde o dia 25 de abril deste ano. Portanto, os clientes que possuem as últimas soluções ESET, corretamente configuradas e em funcionamento, não devem ser afetados.

A ESET lembra ainda do papel fundamental do ESET LiveGrid durante ataques deste tipo, já que ele permite uma detecção antecipada destas novas variáveis, reduzindo de maneira considerável a brecha de tempo em que uma empresa pode ficar vulnerável.

É importante que, como parte da proteção, os usuários estejam alertas quanto ao recebimento de e-mails com arquivos anexos suspeitos e ainda com a navegação na internet.

Relatório alerta que o fim da era do “medo de ransomware” está longe de acabar

O mundo assistiu a um aumento surpreendente de 752% no número de famílias de ransomware em 2016. Entre os novos recursos estão rotinas atualizadas de infecção e a capacidade de afetar um número cada vez maior de arquivos, como demonstrou recentemente o ataque do Wannacry. Os dados são do relatório “Ransomware: Past, Present, and Future”, da Trend Micro. E os cibercriminosos lucraram US$1 bilhão com seus esforços.

De acordo com o estudo, o fim da era do “medo do ransomware” está longe de acabar. E não será surpreendente que o ransomware siga mudando por ainda alguns anos. É esperado que, no futuro, cibercriminosos consigam explorar abordagens para comparar sistemas de controle industrial e outras infraestruturas críticas para paralisar não apenas redes, mas ecossistemas.

Uma área-chave que poderia se tornar um alvo maior para os cibercriminosos são os sistemas de pagamento, que podem ser alvejados com diferentes tipos de ransomware.

A partir de um dispositivo conectado insuficientemente protegido, a extorsão on-line torna-se muito mais fácil. Não seria exagero afirmar então o aumento cada vez mais provável de ataques ransomware em hospitais, serviços de transporte, smart cities e robôs industriais.

Com a facilidade, os cibercriminosos podem criar, lançar e lucrar com essa ameaça e provavelmente garantir que ela continue no futuro.

Com a constante evolução de comportamento dos ransomware, a Trend Micro ressalta que pagar o resgate, na maioria das vezes, nem sempre significa que o alvo terá novamente acesso aos seus arquivos. Por isso, a prevenção é sempre a melhor escolha.

O número de arquivos detectados de ransomware móvel atingiu 218.625 durante o trimestre, na comparação com 61.832 no trimestre anterior, de acordo com a Kaspersky Lab.

Os ataques de ransomware não dão sinais de trégua. Durante os primeiros meses do ano, o volume desse tipo de vírus para dispositivos móveis cresceu mais de três vezes, de acordo com o estudo “Desenvolvimento de ameaças de computador no primeiro trimestre de 2017”, da Kaspersky Lab. O ransomware que tem como alvo todos os dispositivos, sistemas e redes também continuou a crescer com o surgimento de 11 novas famílias de cifras trojans e 55.679 novas modificações no período de janeiro a março.

O número de arquivos detectados de ransomware móvel atingiu 218.625 durante o trimestre, na comparação com 61.832 no trimestre anterior. A família Congur respondeu por mais de 86% das ameaças. Este ransomware é basicamente um bloqueador que configura e restabelece o PIN do dispositivo móvel (código de acesso) fornecendo direitos de administrador no equipamento e algumas variantes do malware para que os cibercriminosos aproveitem esses direitos para instalar seu módulo na pasta do sistema – tornando quase impossível a remoção.

Apesar da popularidade do Congur, o trojan-ransom AndroidOS Fusob h se manteve como o ransomware móvel mais amplamente utilizado, representando quase 45% de todos os usuários atacados por esta ameaça. Uma vez executado, o trojan solicita privilégios de administrador, coleta informações sobre o dispositivo, incluindo coordenadas GPS e histórico de chamadas, e carrega os dados em um servidor mal-intencionado. Com base no que ele recebe, o servidor pode enviar de volta um comando para bloquear o dispositivo.

Os Estados Unidos se tornaram o país mais afetado por ransomware móvel no primeiro trimestre, sendo que a Svpeng foi a ameaça mais generalizada. Mas o Brasil e Venezuela estão entre os dez países atacados por trojans cifradores — aqueles que encriptam os arquivos e pedem resgate —, tendo no ransomware Xpan a ameaça mais difundida. O Brasil ficou em segundo lugar (1,07%), embora nunca tivesse aparecido antes no top 10 dos países atacados por trojans cifradores. Isto é consistente com a observação da Kaspersky sobre o aumento no número de extorsões trojans visando vítimas brasileiras. Um exemplo proeminente de tal tipo de malware foi Xpan, cuja análise foi publicada no ano passado.

“O panorama de ameaças móveis para ransomware esteve longe de ser calmo no primeiro trimestre. O ransomware que alveja dispositivos móveis subiu, com novas famílias e as modificações que continuam a proliferar. As pessoas precisam ter em mente que os hackers podem, cada vez mais, tentarem bloquear o acesso a seus dados não apenas em um PC, mas também em seu dispositivo móvel”, observa Roman Unuchek, analista sênior de malware da Kaspersky Lab.

No total, 55.679 novas modificações do ransomware Windows foram detectadas durante o trimestre, representando um aumento de quase o dobro na comparação com o quarto trimestre de 2016 (29.450). A maioria dessas novas modificações Cerber pertencia à família.

Outras estatísticas de ameaças online do relatório incluem:

• A Kaspersky Lab detectou e repeliu 479.528.279 ataques maliciosos a partir de recursos online localizados em 190 países em todo o mundo;

• 79.209.775 URLs únicas foram reconhecidas como mal-intencionadas pelos componentes antivírus da web;

• Tentativas de infecção por malware que visam roubar dinheiro via acesso online a contas bancárias foram registradas em 288 mil computadores;

• Os ataques de trojans cifradores foram bloqueados em 240.799 computadores de usuários únicos;

• O antivírus de Kaspersky Lab detectou um total de 174.989.956 objetos maliciosos e potencialmente indesejados;

• Os produtos de segurança móveis da Kaspersky Lab também detectaram 1.333.605 pacotes de instalação maliciosos e 32.038 burocratas móveis (pacotes de instalação).

Chamada de Adylkuzz, ameaça foi descoberta pela empresa de segurança Proofpoint e já teria rendido milhões de dólares aos cibercriminosos.

Cinco dias após o ransomware WannaCry violar centenas de milhares de computadores pelo mundo, pesquisadores de segurança descobriram um segundo ciberataque de proporções globais. As informações são da rede de notícias ABC News.

Segundo o vice-presidente sênior da empresa de segurança Proofpoint, Ryan Kalember, a nova ameaça em questão, chamada Adylkuzz, é menos “barulhenta” que o WannaCry, mas já teria gerado prejuízo bem maior, com os criminosos registrando ganhos na casa dos milhões de dólares.

O especialista destaca ainda que o Adylkuzz sequestra os computadores das vítimas usando as mesmas ferramentas de hacking da Agência Nacional de Segurança dos EUA (NSA) que foram vazadas recentemente pelo grupo hacker Shadow Brokers.

“Diria que o impacto no mundo real desse ataque será mais substancial do que o WannaCry. O ransomware é algo doloroso, mas você consegue restaurar as operações de maneira relativamente rápida. Aqui, você tem uma grande quantidade de dinheiro caindo nas mãos de pessoas maliciosas. Isso traz consequências geopolíticas”, explica Kalember, em entrevista para a ABC.

“Ele (Adylkuzz) toma seu computador, mas você provavelmente não nota nada, a não ser que seu sistema esteja realmente lento.”

Mas, em vez de exigir pagamentos em Bitcoin, o Adylkuzz criou uma botnet que rouba poder de processamento para a Monero, criptomoeda que virou a favorita dos cibercriminosos, de acordo com o pesquisador da Fidelis Cybersecurity, John Bambenek.

Diante dos recentes ataques do ransomware WannaCry, que tirou do ar os sistemas de centenas de milhares de empresas e serviços públicos ao redor do mundo, a EY (Ernst & Young) orienta as empresas a tomarem medidas imediatas para prevenção e mitigação do efeito desses crimes.

“A recente onda de ataques cibernéticos é uma prova de que os cibercriminosos estão se tornando mais agressivos e sofisticados visando simultaneamente o maior número de organizações. O principal aliado de um criminoso cibernético é a complacência. Seja uma grande multinacional ou uma empresa familiar, o sucesso de um ataque está associado às pessoas, tecnologias e procedimentos preventivos que são adotados e seguidos para reduzir o risco de sucesso dos invasores nestes cenários” afirma Demétrio Carrión, sócio de cibersegurança da EY.

Segundo a consultoria, há seis medidas que as organizações podem tomar imediatamente para ajudar a proteger seus dados e sistemas — os ativos mais valiosos e de seus clientes — ao mesmo tempo em que minimizam os possíveis danos causados por outras ameaças:

- Desconecte as máquinas infectadas da rede e segregue as máquinas de backup porque também podem ficar criptografados se forem conectados à rede.

- Ative seu plano de resposta a incidentes e não trate a investigação como um mero problema ou exercício de TI. Reúna um time multifuncional na equipe de investigação, incluindo jurídico, compliance, segurança da informação, administrativo, relações públicas, recursos humanos e outros departamentos relevantes.

- Identifique as vulnerabilidades em seu sistema. Instale atualizações de segurança, detecção de malwares e detecção de vírus para dificultar recorrências e melhorar as ferramentas de detecção e resposta para futuros ataques.

- Certifique-se de que seus sistemas estejam corrigidos antes de reconectar os computadores. Mantenha os sistemas atualizados com um programa de gerenciamento de vulnerabilidades de alto nível. Isso deve incluir um ciclo de repetições para gerenciar vulnerabilidades com base em riscos à medida que eles evoluem e um modelo de amplo e atualizado de inventario, pontuando o nível de risco de aposição de cada item e sua conectividade com outros dispositivos.

- Ative o plano de continuidade do negócio. Utilize como base os requisitos necessários para relatórios regulatórios, reivindicação de seguros e disputas, litígios, inteligência de ameaças e/ou notificação de clientes.

- Colete e preserve as evidências, seguindo o rigor forense necessário, de maneira possam ser usadas em uma investigação.

“O sequestro de dados, como o feito pelo WannaCry, exige um plano de contingência e de resposta rápido. Mesmo depois que os dados são restaurados, as empresas às vezes enfrentam problemas na recuperação de informações sensíveis que foram comprometidas no ataque. Clientes, fornecedores e demais stakeholders podem exigir que a empresa demonstre de forma forense que, mesmo que os dados tenham sido acessados, nada foi perdido por completo”, alerta Carrión.

Observar a cibersegurança como prioridade do negócio, auxilia na mitigação dos riscos das empresas no ambiente digital, permitindo conhecer o nível de exposição e riscos associados e facilitar a tomada de decisão dos executivos.

“Para prevenção e segurança dos dados é recomendável que as empresas redobrem a atenção para a criação de processos maduros, principalmente para gestão de vulnerabilidade, gestão de mudança e gestão de patches, incluindo uma revisão de processos e políticas de backup, resposta a incidentes, e continuidade de negócio, além de identificar os ativos mais importantes da empresa e monitorar de forma proativa com a realização de testes do programa de segurança com exercícios de Red Team ou testes de invasão. Realize um monitoramento tempestivo de infraestrutura crítica ao negócio e planos de conscientização junto aos colaboradores e faça uma gestão estratégica de cibersegurança, com processos, pessoas e tecnologias”, conclui Carrión.