Empresas na Alemanha, Reino Unido, Espanha, Brasil e outros países estão tomando medidas contra ransomware. Malware criptografa arquivos e pede resgate em bitcoins para recuperar dados. Telefônica é uma das maiores afetadas.

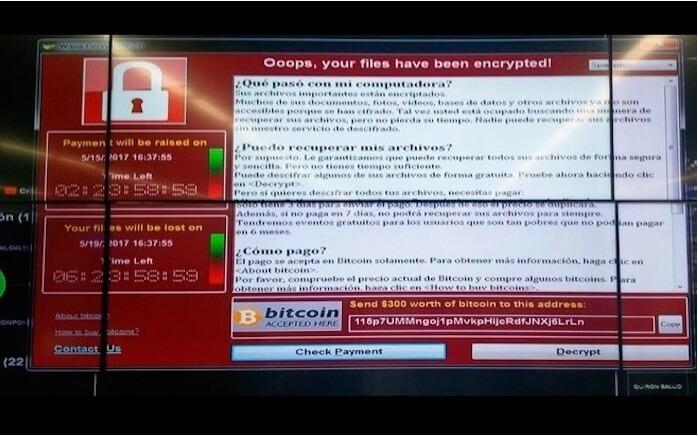

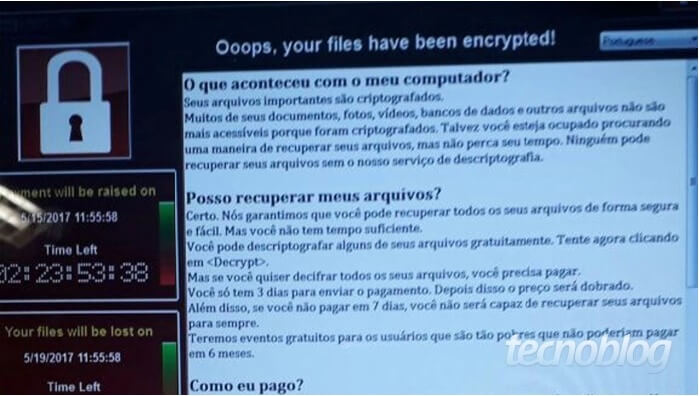

O ransomware WannaCry está sendo utilizado em um ataque massivo a computadores de grandes companhias ao redor do mundo nesta sexta-feira (12). A Telefónica, maior empresa de telecomunicações da Espanha e dona da Vivo no Brasil, é uma das principais afetadas. Criminosos criptografaram os arquivos da operadora e estão pedindo um resgate em bitcoins, que pode passar do equivalente a 500 mil euros.

A praga se aproveita de uma vulnerabilidade no Windows que permite executar código remotamente por meio do SMB, protocolo de compartilhamento de arquivos. Quando uma máquina é afetada, o ransomware pode se espalhar rapidamente para todos os computadores vulneráveis da rede.

A falha estava presente em todos os Windows desde o Vista, incluindo as versões para servidores. A Microsoft liberou uma correção no dia 14 de março , mas, pelo visto, poucas máquinas foram atualizadas: fontes da Telefônica afirmam ao jornal El Mundo que cerca de 85% dos computadores da operadora foram infectados com o ransomware.

No mundo

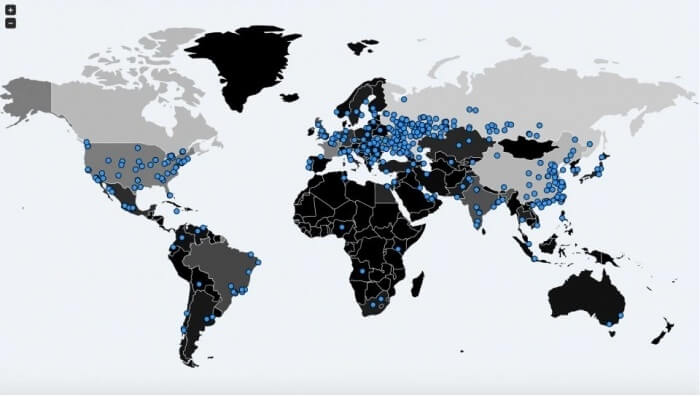

O número de empresas que estão sendo atacadas pelo WannaCry é desconhecido, mas significativo. A Avast afirmou à Forbes que detectou mais de 36 mil ataques no dia de hoje. A Kaspersky diz que o WannaCry já foi visto em 45 mil computadores de 74 países. A BBC informa que houve ataques no Reino Unido, Estados Unidos, China, Rússia, Espanha, Itália, Vietnã, Taiwan e outros países.

A Reuters afirma ainda que a companhia de energia espanhola Iberdrola e a Gas Natural foram atacadas pelo ransomware. A Vodafone da Espanha também teria pedido aos funcionários que desligassem seus computadores ou desconectassem suas máquinas da rede caso tivessem seus arquivos comprometidos, como forma de evitar o espalhamento do malware.

Ainda na manhã de hoje, os hospitais do Serviço Nacional de Saúde (NHS) do Reino Unido enfrentaram “sérios problemas de TI”, o que derrubou os sistemas e o atendimento telefônico do órgão público de saúde britânico. Momentos depois, o NHS disse em comunicado oficialacreditar que foi infectado pelo WannaCry.

Telões vermelhos na Telefónica revelam que os criminosos exigem o pagamento do resgate até o próximo sábado (15), sob pena de aumento do valor. Caso a empresa ainda assim não pague o montante, os arquivos serão deletados no dia 19 de maio.

Eles pedem US$ 300 por computador afetado, em forma de bitcoins, o que resultaria em um montante de 509.487 euros (R$ 1,72 milhão) no caso da Telefônica. Oficialmente, a empresa diz que detectou um “incidente de cibersegurança” e que está trabalhando para resolver o problema.

Fontes contam ao Tecnoblog que uma empresa de call center teve suas máquinas atacadas, prejudicando o atendimento aos clientes. Além disso, uma multinacional de consultoria pediu aos funcionários de todo o mundo que desligassem seus computadores até segunda ordem, o que interrompeu a operação da companhia, inclusive no Brasil.

De acordo com a BandNews FM , os funcionários da Vivo estão sem trabalhar desde às 9 horas da manhã. Um funcionário da operadora confirmou a paralisação ao Tecnoblog.

O Tribunal de Justiça de São Paulo (TJ-SP) enviou e-mail aos funcionários solicitando que todos os computadores fossem desligados imediatamente.

A Petrobras também pediu aos funcionários, verbalmente, que desligassem seus PCs, relata um leitor .

Já é possível comprar um ransomware por US$ 5 e qualquer pessoa com acesso à Deep Web pode causar graves danos às empresas.

Que a Deep Web, também chamada de Deepnet ou web invisível (conteúdo da internet que não é indexado pelos mecanismos de busca padrão), está cheia de ofertas de ferramentas para cibercriminosos já é de conhecimento de todos. Mas a facilidade de compra e venda está cada vez mais descarada, com ofertas até mesmo de suporte técnico. É a verdadeira consolidação da indústria do malware.

Antigamente, um criminoso precisava ter conhecimentos técnicos, saber programar e ter criatividade para conseguir atingir seus objetivos. Hoje, qualquer leigo com acesso à Deep Web pode causar graves danos para uma empresa ou pessoa que não esteja preparada para se defender de ataques cibernéticos.

Os valores para o desenvolvimento de malware, que antes giravam em torno de dezenas de milhares de dólares, hoje são ínfimos. É possível comprar um ransomware por cinco dólares. É a disseminação do MaaS (Malware as a Service). Existem fóruns de discussão para esclarecer dúvidas sobre como utilizar os malware, apostilas, equipe de suporte, enfim, todo um pacote completo para qualquer pessoa com más intenções virar um criminoso virtual.

Além da indústria do malware, existe também a parte da indústria especializada em descobrir falhas de segurança. Neste caso, existem dois lados. Um é o de pesquisadores independentes e empresas que pesquisam softwares em busca de falhas de segurança e avisam fabricantes diretamente, muitas vezes recebendo recompensas em dinheiro, o famoso Bug Bounty. Do outro lado temos o “mercado do crime”, que comercializa estas falhas na Deep Web e até mesmo as vendem para governos e grandes empresas. O crime costuma ser muito mais lucrativo, principalmente com as falhas chamadas de Zero-Day (ameaças descobertas recentemente e exclusivas) que chegam à casa das centenas de milhares de dólares.

Antes, a compra por parte de governos era tida por muitos como mito, porém com a invasão da empresa italiana Hacking Team, em julho de 2015, isso ficou claro para o mercado. No vazamento estimado em 400 GB de informação, estavam contratos com governos de diversos países (incluindo nações rivais) e inúmeras falhas de segurança de diversos fabricantes de hardware e software, em sua maioria de dispositivos móveis.

O vazamento da empresa italiana era a resposta à pergunta de como as agências governamentais conseguiam ler e-mails, controlar dispositivos e espionar a vida de praticamente qualquer pessoa no planeta, incluindo chefes de estado, como mostrado no famoso caso dos Wikileaks, onde foram revelados incontáveis documentos com conversas entre agentes, líderes de nações, entre outros.

Ainda, a invasão da Hacking Team inundou a Deep Web com falhas, brechas e Zero-days antes controlados pela empresa. Em 2015, criminosos tinham acesso livre a essas informações, o que causou uma corrida de desenvolvedores e fabricantes para corrigir as linhas de programação de seus produtos.

E como proteger sua empresa deste exército do crime? O primeiro passo é definir políticas de acesso e hierarquia de redes aliadas a soluções de gerenciamento de ameaça unificada. Como vimos em casos reais, como o vazamento de dados de uma grande rede de supermercados americana, não adianta colocarmos “portas de cofre” em todas as entradas da empresa, se qualquer um pode entrar e sair quando quiser.

Os níveis hierárquicos e a contenção de rede também devem ser respeitados. Por exemplo, se o presidente de uma empresa tiver acesso a todos os lugares de uma rede, ele imediatamente vira o maior alvo de criminosos que sabem que se conseguirem a credencial daquela pessoa, poderão trafegar livremente em todas as camadas de rede, roubando os dados da empresa.

Também, a política de segurança da empresa deve englobar o comportamento dos funcionários. Lembremos do início de um dos casos mais famosos de ataque, o Stuxnet. Na ocasião, os governos dos Estados Unidos e de Israel lançaram um “míssil virtual”, que acabou com o programa de enriquecimento de urânio do Irã. Por mais avançado que pareça o ataque, a porta de entrada deste ataque foi um post de uma senha padrão em um fórum. Sim, um simples post causou estragos não só virtuais, mas físicos, quando um técnico publicou para o mundo todo ver a senha de uma controladora de sitema SCADA (Supervisory Control And Data Acquisition).

Outro ponto são as brechas do seu sistema. Por mais que seus técnicos trabalhem para aprimorar a defesa da sua empresa, sempre haverá um batalhão de pessoas dispostas a achar um buraco na sua cerca virtual. A solução para este problema é contratar ferramentas de gerenciamento avançado de vulnerabilidades e compliance. Esse tipo de software varre o sistema em busca de brechas que podem ser exploradas e preserva as políticas de segurança da empresa.

E não custa lembrar também: controle os e-mails de seus funcionários e de todas as pessoas ligadas à rede. O caso da rede de supermercados citado anteriormente, começou com um e-mail de phishing (um tipo de ameaça virtual que tem como objetivo “pescar” informações e dados pessoais importantes através de mensagens falsas) aceito por uma empresa parceira que tinha acesso à rede. A partir disso, os criminosos instalaram malware e foram escalando as ramificações até chegar aos data centers da empresa e roubar registros de clientes, o que nos faz reforçar a hierarquia e contenção de rede também.

Atualmente, com tantas ofertas de ferramentas de simples implementação e operação disponíveis no mercado, ficou fácil se proteger. Não dê brechas para a indústria do malware e garanta já a segurança virtual da sua empresa.