Você é alguém que destrói documentos em série ou costuma não se preocupar com quais dados pessoais são jogados no lixo? Você já pensou no que um cibercriminoso pode fazer depois de simplesmente examinar o seu lixo? Milhões de pessoas descartam informações sensíveis todos os dias, e os criminosos têm plena consciência desse tesouro de informações bem na calçada da sua casa.

Assim como a maioria das pessoas ao redor do mundo, desde a pandemia de Covid-19, comecei a me tornar muito amigo dos entregadores locais, já que o número de itens que recebia pelo correio e por serviços de entrega aumentou drasticamente. De mantimentos a suprimentos do dia a dia, minha esposa e eu realmente começamos a comprar praticamente tudo pela internet.

As compras on-line evoluíram muito nos últimos anos e não há muito que possa dar errado ao usar sites confiáveis e lojas on-line com ótimas avaliações, certo? Bem, receio que estou prestes a chamar a sua atenção para mais um problema potencial do qual você precisa estar ciente e permanecer cauteloso.

Seus dados pessoais são extremamente procurados por cibercriminosos ou pessoas mal-intencionadas e precisam permanecer privados, ou pelo menos tão privados o tanto quanto seja possível. Você precisa ter muito cuidado com a forma como descarta qualquer dado sensível, já que nunca se sabe quem pode acabar colocando os olhos nele, até mesmo o que você comprou na internet e outros detalhes presentes nos documentos que podem ser jogados na reciclagem.

Recentemente, recebi um pacote e, para minha absoluta surpresa, o meu número de telefone estava do lado de fora do pacote, algo que eu nunca tinha visto antes. Isso não só poderia ser um deslize em relação à proteção de dados; fiquei pensando se cibercriminosos poderiam tirar proveito disso e o que eles poderiam possivelmente alcançar ao conectar os pontos com o submundo criminoso e vazamento de dados anteriores. Afinal, quando o Facebook admitiu que 533 milhões de números de telefone agora eram pesquisáveis na internet, juntamente com os endereços de e-mail correspondentes, achei que isso poderia ser potencialmente bastante prejudicial.

Mas e quanto ao que está dentro dos envelopes e pacotes, e se algum desses conteúdos for parar na lixeira de reciclagem? Supondo que interceptar itens nos serviços postais e de entrega seja difícil sem um informante interno, temo que muitas pessoas realmente possam simplesmente jogar fora notas de pacotes e endereços, em vez de destruí-los com um triturador. Minha suposição é que, mesmo que algumas pessoas tenham um triturador, elas podem usá-lo principalmente para informações financeiras e outros documentos extremamente importantes que não são mais necessários.

Até eu me considero culpado, pois anteriormente estava triturando apenas informações aparentemente sensíveis e privadas em papel, mas ao mesmo tempo dobrando e colocando quaisquer pacotes de papelão na pilha de reciclagem – frequentemente com meu endereço ainda claramente visível. Mas agora isso poderia conter meu número de telefone, ou talvez até um endereço de e-mail?

Esse pacote com meu número de telefone claramente visível veio de um vendedor do eBay, mas me fez pensar sobre outros documentos que recebo agora diariamente. Outros recibos que vi em minha casa de outros usuários do eBay às vezes incluíam meu endereço de e-mail. Olhando para alguns outros recibos – alguns deles, incluindo de algumas lojas on-line independentes e de uma grande empresa de calçados – continham meu endereço de e-mail e número de telefone.

Nenhum dos meus pacotes da Amazon do centro de distribuição da Amazon jamais incluiu mais informações pessoais nos documentos além do nome e endereço, mas um de um vendedor da Amazon enviou meu endereço de e-mail escrito nos documentos dentro do envelope.

Com o consentimento do meu amigo James, que é tanto um bom amigo quanto um dos pais da escola, decidi testar outra lixeira de reciclagem para ver quanto de informação poderia reunir sobre ele e sua família. James permitiu com prazer que eu fuçasse na lixeira de reciclagem no dia anterior à coleta, com duas semanas de papel e papelão dentro dela. Em 30 minutos de busca, encontrei o nome e o endereço dele ou de sua esposa 24 vezes, o endereço de e-mail três vezes e o número de telefone duas vezes. Eu até consegui traçar um perfil deles e reunir informações sobre o que eles estavam comprando, mas logo percebi que as lixeiras da maioria das pessoas ainda continuam sendo verdadeiros tesouros para pessoas mal-intencionadas.

Seus resíduos de papel e papelão podem valer bastante dinheiro para cibercriminosos, devido à quantidade de informações sensíveis e ao que eles podem fazer com truques adicionais para manipular as pessoas com essas informações. Por exemplo, com seu número de telefone e o recibo do que você acabou de comprar, eles poderiam potencialmente ligar ou enviar uma mensagem de texto com uma atualização sobre o produto adquirido e solicitar que você visite um site que poderia tentar fazê-lo fornecer mais informações, como uma senha ou detalhes do cartão de pagamento. Existe a possibilidade de eles conseguirem acessar suas contas de compras e comprar itens com os cartões armazenados ou, pior ainda, tentar roubar a sua identidade.

Como é possível se manter seguro ao fazer compras na internet?

- Triture e destrua quaisquer dados pessoais antes de colocá-los no lixo e não se esqueça de verificar os envelopes/pacotes;

- Use senhas únicas e complexas e altere-as se forem comprometidas;

- Use a autenticação de dois fatores em todas as suas contas.

Fonte: Welive Security

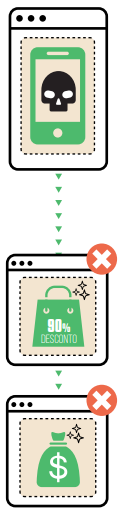

Nem tudo na internet é confiável, pode ser golpe.

Golpistas estão sempre criando novos truques para enganar e tirar vantagem das pessoas. Não se deixe enganar. Veja aqui como se proteger de golpes aplicados na Internet.

SENSO CRÍTICO É ESSENCIAL

Desconfie sempre

Na Internet circulam informações de qualquer tipo e origem, inclusive falsas e maliciosas. Acreditar cegamente em tudo que recebe ou acessa facilita a ação de golpistas. Use o senso crítico: pode ser golpe!

- Não é porque está na Internet ou alguém conhecido enviou, que é verdadeiro ou confiável

Busque mais informações

É preciso desconfiar, manter a calma e checar se a mensagem que recebeu ou o conteúdo que viu na Internet são confiáveis, para não cair na lábia de golpistas.

⇒ Informe-se

- busque a informação na fonte

- pesquise por relatos de golpes semelhantes

- converse com amigos e familiares

Fique atento ao tom da mensagem

Golpistas exploram os sentimentos das pessoas, como medo, obediência, caridade, carência afetiva e ganância, para convencê-las a agirem como eles querem e de forma rápida, sem pensar.

⇒ Desconfie de mensagens contendo:

- ameaças

- oportunidades de ganho fácil

- promoções ou descontos muito grandes

- pedido de sigilo

- apelo emocional

- senso de urgência

Questione se o conteúdo faz sentido

Golpistas costumam enviar mensagens em massa com conteúdo genérico esperando que alguém “morda a isca”. Questionar se o conteúdo faz sentido para você ajuda a não cairem golpes.

⇒ Pergunte-se, por exemplo:

- tenho conta neste banco?

- esse é o contato que uso com esta instituição?

- o valor da cobrança confere?

- por que antecipar o pagamento e não descontar no final?

>> Observe se há erros de escrita

Fique atento a golpes do dia a dia

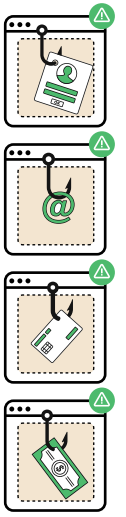

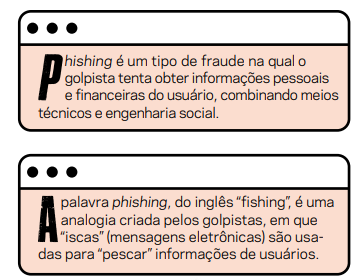

Golpe comum, o phishing visa capturar dados dos usuários. Chega por meio de mensagens eletrônicas falando de temas que atraem a atenção dos usuários, para fazê-los acessar links maliciosos ou instalar malware.

⇒ Suspeite de mensagens com temas cotidianos, como:

- recadastramento de token

- cancelamento de CPF

- débitos pendentes

- oferta de emprego

- pontos ou bônus a vencer

>> Não faça o que pede a mensagem

- na dúvida, contate a instituição usando um canal oficial

Atenção também aos golpes do momento

Para atrair vítimas, oportunistas exploram temas de destaque no momento, como Imposto de Renda, eleições, Copa do Mundo, promoções (ex: Black Friday) e acontecimentos que geram comoção, como desastres e doenças graves.

>> Suspeite de ofertas muito vantajosas

- lembre-se: “quando a esmola é demais, o santo

desconfia”

>> Busque informações somente em fontes oficiais

- certifique-se antes de fazer pagamentos ou

doações

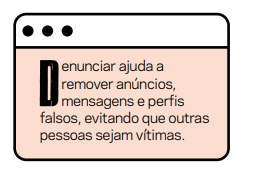

Não responda, denuncie

Ao responder uma mensagem você confirma que sua conta está ativa. Pode ainda revelar informações e preferências que ajudam o golpista a ser mais convincente.

>> Denuncie mensagens, anúncios e perfis maliciosos

- use as opções disponibilizadas pelas plataformas

>> Bloqueie números de telefone e contas que enviam mensagens maliciosas

Não clique em todos os links que recebe

Links e códigos QR maliciosos são usados para direcionar usuários para páginas falsas ou com malware, a fim de capturar dados e cometer fraudes.

>> Antes de clicar, analise o contexto e os detalhes

- na dúvida, não clique!

>> Desconfie até mesmo de mensagens enviadas por “conhecidos”

- se necessário, contate quem supostamente a enviou usando outro meio de comunicação

>> Só leia códigos QR se tiver certeza que a fonte é confiável

Acesse o site ou aplicativo oficial

Existem muitas páginas falsas e aplicativos maliciosos que tentam se passar por organizações conhecidas, como bancos, comércio eletrônico e redes sociais. É preciso tomar cuidado para somente acessar sites ou instalar aplicativos legítimos.

>> Acesse o site digitando o endereço (URL) diretamente no navegador

- se usar sites de busca, confirme se a URL apresentada é a correta

- use sempre conexão segura (https)

>> Instale apenas aplicativo oficial da instituição

Busque o perfil oficial das instituições nas redes sociais

Ao fazer contato com instituições em redes sociais, como serviços de atendimento ao cliente, é preciso verificar se o perfil é o legítimo, para não entregar seus dados a golpistas, que criam perfis falsos.

>> Confira se é o perfil

oficial

>> Procure pelo indicativo de “conta verificada”, sempre que disponível

Proteja suas contas e senhas

Se conseguirem suas senhas e códigos de verificação, golpistas podem invadir suas contas, furtar sua identidade e praticar fraudes em seu nome, causando prejuízos a você e a seus contatos.

Nunca forneça senhas ou códigos de verificação

- inclusive imagens de códigos QR

>> Ative a verificação em duas etapas

Reduza a quantidade de dados sobre você

Quanto mais informações você divulga, mais fácil será furtar sua identidade, e mais convincente o golpista será nas abordagens. As informações também podem ser usadas para tentar adivinhar

suas senhas.

>> Pense bem antes de publicar algo

- avalie o que publica e quem terá acesso

>> Seja seletivo ao aceitar novos contatos

CUIDADO COM AS OPERAÇÕES BANCÁRIAS E COMPRAS ONLINE

Confirme a identidade antes de fazer as transações financeiras

Golpistas exploram a confiança entre familiares e amigos pedindo empréstimos ou ajuda para pagar contas, geralmente com urgência. Usam contas invadidas ou alegam alteração de contato, como número de telefone.

>> Desconfie de mensagens pedindo ajuda financeira

- contate a pessoa por outro meio de

comunicação - informe o ocorrido ao real dono da conta,

amigos e familiares

>> Confira sempre os dados do recebedor antes de efetivar transações

Verifique se o site ou loja é confiável

Golpistas criam site falsos de comércio eletrônico com preços abaixo do mercado e enganam os clientes, que não recebem as mercadorias. Os dados fornecidos podem ainda ser usados em outras fraudes.

>> Pesquise a reputação da

empresa e as opiniões dos

clientes

- em redes sociais e sites de reclamações

- prefira sites e lojas que você conheça ou tenha boas referências

>> Faça uma pesquisa de mercado e desconfie se o preço estiver muito baixo

Não aceite intermediários em transações de compra e venda

Fraudadores criam anúncios falsos com valores mais baixos para atrair compradores. Se dizendo intermediários na transação, recebem o dinheiro do comprador. O real vendedor não recebe o pagamento e não faz entrega.

>> Conduza toda a transação

somente pela plataforma

do anúncio

- suspeite de intermediário pedindo sigilo sobre valores da negociação

Faça pagamentos apenas na plataforma original da compra

Fraudadores alegam falha de sistema e pedem às vítimas para fazer pagamentos fora da

compra. No pagamento separado, o valor é alterado e ocultado para cobrar a mais. O cartão também pode ser clonado.

>> Ao fazer compras em sites ou aplicativos:

- se usar cartão de crédito, prefira o cartão virtual

- não faça pagamentos fora da plataforma

>> Ao fazer qualquer pagamento:

- confira o valor antes de autorizar a cobrança

- verifique o valor cobrado em sua conta e/ou cartão

O QUE FAZER SE FOR VÍTIMA DE GOLPE

Monitore sua vida financeira e sua identidade

O furto da sua identidade pode causar muitos prejuízos. Você pode ficar com dívidas em seu nome, perder reputação e crédito e ainda se envolver em processos judiciais.

>> Ative alertas e monitore extratos de cartões e contas bancárias

>> Contate as instituições envolvidas

- para esclarecer dúvidas ou contestar irregularidades

>> Acompanhe seus registros financeiros junto ao Banco Central

- busque pelo serviço “Registrato”

Faça boletim de ocorrência

O boletim de ocorrência (BO) é o registro policial que ajuda você a se defender caso seja vítima de golpe, em especial nos casos de perda financeira e de furto de identidade. É geralmente exigido para contestar fraudes e acionar seguros.

>> Registre ocorrência junto à

autoridade policial caso:

- alguém esteja se passando por você (furto de identidade)

- tenha prejuízos financeiros

Recupere suas contas e troque suas senhas

Contas invadidas podem ser a porta de entrada para fraudes. Podem ser usadas para trocar senhas de outras contas, inclusive de instituições financeiras, e para aplicar golpes em seus contatos.

>> Se alguma conta sua foi invadida:

- tente trocar sua senha

- siga os procedimentos para recuperação do acesso, se necessário

>> Denuncie na plataforma se identificar perfil

falso em seu nome

>> Informe seus contatos

Fonte: Cert.br

Separamos alguns jogos educativos que podem ser usados para aprender fundamentos de cibersegurança de maneira envolvente e prática.

Os jogos têm se tornado uma ferramenta altamente eficaz na educação, e sua aplicação na cibersegurança não é exceção. No mundo cada vez mais digitalizado em que vivemos, a proteção contra ameaças cibernéticas se tornou uma prioridade.

Desempenhando um papel transformador, jogos podem proporcionar uma abordagem inovadora e envolvente para aprender sobre cibersegurança. Ao mesclar interatividade e desafios práticos, oferecem um ambiente educacional dinâmico moldando uma nova geração.

Os desafios e ameaças no cenário cibernético são inúmeros e estão em constante evolução. A cibersegurança não é apenas uma preocupação para especialistas, mas também uma habilidade essencial para qualquer indivíduo que navegue pelo mundo digital. No entanto, a aprendizagem tradicional de cibersegurança muitas vezes pode ser complexa e teórica, afastando os interessados em potencial.

É aqui que joguinhos entram em cena, oferecendo uma abordagem prática e envolvente que captura a atenção e transforma a experiência de aprendizado em uma jornada estimulante e recompensadora.

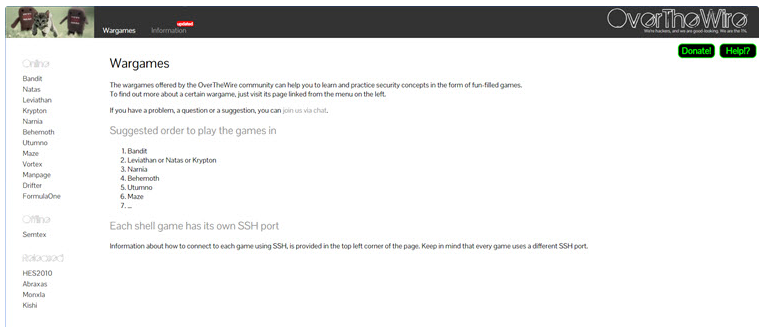

Esta plataforma oferece uma série de jogos de guerra (wargames) online que variam em dificuldade e foco. Cada jogo de guerra apresenta um cenário diferente no qual os jogadores precisam usar suas habilidades técnicas e conhecimento em cibersegurança para resolver desafios e avançar para níveis mais altos.

Alguns jogos populares da OverTheWire incluem “Bandit”, “Narnia”, “Narnia”, “Natasha”, entre outros. Cada um deles concentra-se em áreas específicas da cibersegurança, como exploração de vulnerabilidades, análise de tráfego de rede, quebra de senhas, entre outros.

A própria plataforma indica uma ordem para serem jogados, mas você pode acessar qualquer um no momento que desejar.

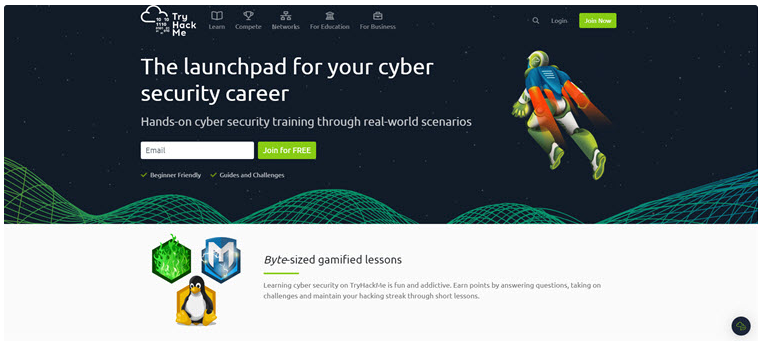

TryHackMe é outra plataforma educacional de cibersegurança que oferece uma variedade de cenários práticos em forma de laboratórios virtuais. Os usuários podem explorar ambientes simulados, como redes, servidores e sistemas, e trabalhar em missões para aprender habilidades de hacking ético e resolução de problemas.

A plataforma fornece tutoriais passo a passo para orientar os usuários através dos desafios, e é indicada tanto para iniciantes quanto para pessoas com conhecimentos mais avançados.

A colaboração entre a Euroconsumers e a Google resultou no desenvolvimento do “Space Shelter”, um novo jogo online com o propósito de aumentar a conscientização dos consumidores sobre as questões de cibersegurança e promover comportamentos mais responsáveis durante a navegação online.

O jogo “Space Shelter” transforma o aprendizado sobre segurança online em uma emocionante aventura, apresentando gráficos simples, design atraente e qualidade sonora. Os jogadores embarcam em uma jornada composta por cinco mini-jogos, que te levam para seu destino final: o Abrigo Espacial e terão a oportunidade de explorar e compreender os elementos que constituem uma conta de Internet segura.

Desde a utilização de um gerenciador de senhas até a compreensão da autenticação multi caracteres, o jogo abrange diversas configurações de privacidade do consumidor que estão à disposição.

Este jogo, desenvolvido como parte da iniciativa Be Awesome Internet do Google, é voltado principalmente para crianças. A experiência é dividida em quatro aventuras que abordam conceitos fundamentais de cibersegurança de forma simples e intuitiva.

O objetivo principal é capacitar os usuários, especialmente os mais jovens, a evitar armadilhas cibernéticas, reconhecer comportamentos seguros nas redes sociais, gerenciar senhas de forma eficaz e entender como compartilhar informações de maneira responsável.

Cada jogo apresenta uma série de níveis e desafios que os jogadores precisam superar, abordando várias questões cruciais no processo. A abordagem é altamente interativa, proporcionando oportunidades práticas para aplicar o conhecimento adquirido.

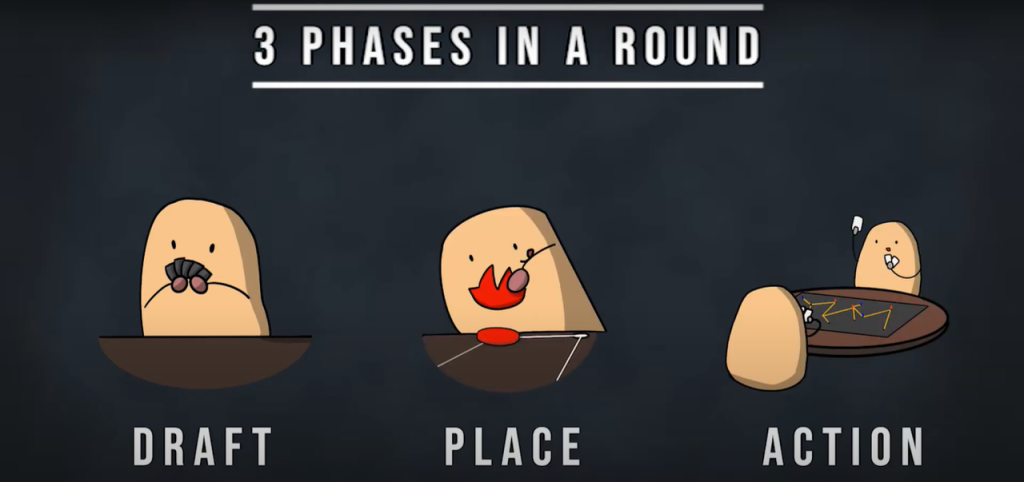

Enter The Spudnet é um jogo de tabuleiro inovador que mergulha os jogadores no universo da segurança cibernética e redes de computadores. Os participantes adquirem um entendimento abrangente dos conceitos essenciais relacionados às redes.

Uma das características intrigantes é a formação de alianças, onde os jogadores têm a oportunidade de trair seus amigos com crimes cibernéticos, ou então unir forças contra os bots para assegurar a sobrevivência de todos.

Enter The Spudnet se destaca como uma abordagem lúdica para introduzir e aprofundar os conhecimentos de segurança cibernética, independentemente da familiaridade prévia de alguém com o mundo da tecnologia. Sua flexibilidade é notável, visto que ele é apreciado por todas as faixas etárias, oferecendo a possibilidade de ser jogado em modalidades competitivas ou cooperativas, dependendo da ocasião.

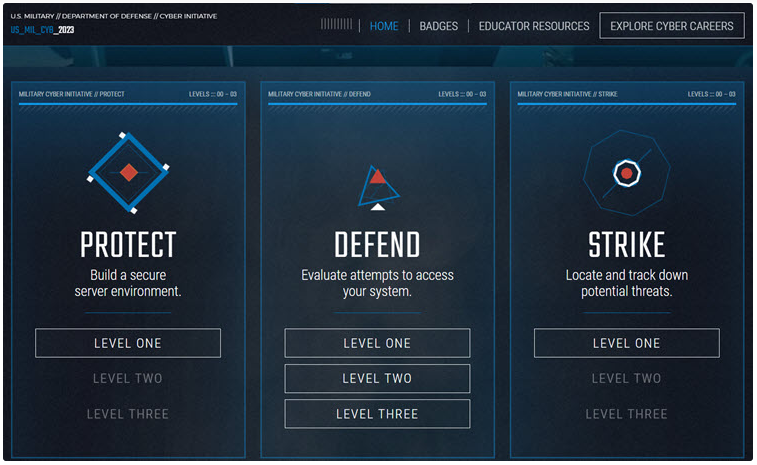

Esse é jogo criado pelo Departamento de Defesa dos EUA, convida os jogadores a contribuírem para a resolução de ameaças cibernéticas e a identificarem os papéis que compõem a equipe de guerra cibernética militar.

Com um enfoque envolvente e prático, o Cyber Challenge apresenta uma abordagem única para a aprendizagem, convidando os jogadores a enfrentarem cenários de ameaças cibernéticas em constante evolução.

Fonte: Welivesecurity

Algumas páginas da web são usadas para aplicar golpes online ou espalhar malwares. Sites de consumo de conteúdo adulto e e-commerces falsos, por exemplo, podem comprometer a segurança dos usuários e também gerar prejuízos à máquina.

Por isso, é importante tomar certos cuidados ao navegar na web. No post a seguir o TechTudo listou seis tipos de sites perigosos cujo acesso não é recomendado.

1. Sites de download via Torrent

Páginas que ofererecem conteúdos para baixar, como músicas, séries e filmes, via Torrent oferem riscos aos usuários. Isso porque os arquivos são enciados diretamente do PC dos internautas, podendo estar infectados com malwares.

Por isso, se não puder evitar o acesso a esse sites, faça-o em um computador com antivírus atualizado. Vale lembrar ainda que pirataria é crime. Violar direitos autorais prevê pena de três meses a um ano de prisão, ou multa.

2. Sites e e-commerces falsos

É comum que criminosos criem sites falsos que replicam fielmente o visual de e-commerces legítimos para enganar consumidores e coletar informações pessoas e bancárias.

É importante, portanto, conferir a URL do site com atenção antes de efetuar uma compra. Em geral, essas páginas contêm erros como letras duplicadas deslizes ortográficos e domínios poucos usuais, como .biz e .info.

3. Sites de conteúdo adulto

Sites de conteúdo adulto também podem disseminar malwares. Embora existam páginas legítimas para consumo desse tipo de material, é comum ver portais fraudulentos criados por hackers para instalar vírus no PC dos espectadores.

4. Sites que parecem ‘clickbait’

Também conhecidos como caça-cliques, os “clickbaits” atraem a atenção com conteúdos e chamados sensacionalistas e extravagantes. O objetivo, como o próprio nome indica, é gerar o maior número de acessos possível para o portal.

Para evitar cair nesse tipo de site, a recomendação é passar o mouse sobre a URL da página e verificar se ela corresponde a um portal de notícias confiável. Se o endereço for suspeito, não clique.

5. Sites com URL’s ‘estranhas’

URLs constumam ser um bom indicativo sobre a confiabilidade de um site. Páginas com domínios pouco usuais e erros de grafia no endereço, por exemplo, podem ser falsas e esconder golpes ou vírus.

Além disso, dada a facilidade para criar um site hoje em dia, vale ter cuidado com páginas hospedadas em plataformas como Wix.

6. Sites de fake news

Além de propagarem desinformação os sites de fake news também oferecem perigos à segurança dos usuários. Alguns criminosos escondem vírus e malwares em notícias falsas que têm grande portencial para viralizar nas redes sociais.

Para minimizar a possibilidade de compartilhar fake news, é recomendado ler os conteúdos atentamente antes de enviá-los para amigos, consulta agências de checagem e observar a presença de erros ortográficos nos textos.

Fonte: Techtudo

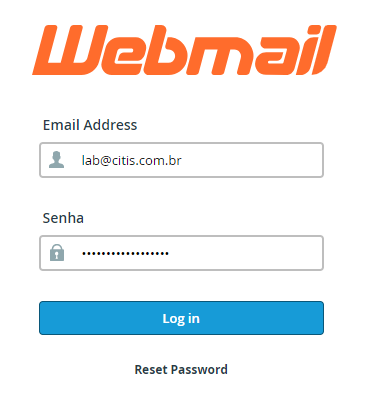

Configurar uma resposta automática no seu e-mail quando precisar se ausentar por um período, é importante para que mantenha o profissionalismo e ainda consiga resolver questões urgentes que exigem atenção imediata.

Então, criamos um passo a passo para te ajudar.

- Acesse o Webmail com o seu login.

2. Na página do Webmail, clique na opção “Webmail Home”, no canto esquerdo.

3. Clique na opção “Autoresponders”.

4. Em seguida, clique na opção “Adicionar respondente Automático”.

5. Na seção de “Email Auto Responders”você poderá configurar respostas automáticas com informações relevantes, como a data de retorno e as instruções para assuntos urgentes. Você pode configurar também o horário e a data especifica para ativar e desativar o envio de e-mail.

6. Configurar a ativação do horário e data de envio de e-mails, na opção“Start”, clique em “Pensonalizado”. Uma janela com o calendário e opção de seleção de horário será aberta. Selecione o que desejar.

7. Personalizar horário e data para desativar o envio de e-mails, na opção “Stop”, clique em “Personalizado”. Uma janela com o calendário e opção de seleção de horário será aberta. Selecione o que desejar e em seguida “Criar”.

O infográfico Painel de Ataques Cibernéticos é um mapa permanente da Security Report que tem atualizado de acordo com os vazamentos e incidentes que impactam as empresas brasileiras. Com início em janeiro de 2021, ele mostra a evolução dos principais ataques e vazamentos cibernéticos reportados por empresas públicas e privadas brasileiras ou que atuem no País, além dos desdobramentos dos casos.

A linha do tempo foi atualizada com os incidentes envolvendo a Prefeitura Municipal de Jacarezinho.

No último dia 24, a Prefeitura do município paranaense informou que o banco de dados e os sistemas de informática do órgão foram alvos de um ataque cibernético, comprometendo o funcionamento de todos os serviços online.

O órgão afirmou que segue trabalhando para restabelecer a normalidade de serviços como a emissão de notas fiscais eletrônicas, as guias de pagamentos de tributos, a geração da folha de pagamento dos servidores municipais e o Portal da Transparência, entre outros.

No início de maio deste ano, outra prefeitura atingida por um incidente cibernético foi a de São José dos Pinhais, impactada após uma ocorrência em sua versão web do Sistema Administrativo. Na época, em aproximadamente três minutos, o ataque foi identificado e a invasão foi contida pelo setor de Tecnologia da Informação.

Já no dia 15 de junho, outro órgão foi alvo dos cibercriminosos. Trata-se da Prefeitura de Capão da Canoa, no Rio Grande do Sul. De acordo com comunicado divulgado na época, o órgão gaúcho repudiou qualquer tipo de discriminação por cor, raça ou gênero. O posicionamento ocorreu após o cibercriminoso adicionar imagens e textos nos servidores comprometidos.

O compromisso da publicação é acompanhar os principais incidentes cibernéticos notificados por fontes oficiais da empresa, com informações obtidas pelas áreas de Marketing, Comunicação, Jurídico ou qualquer outra que se pronuncie em nome da organização.

Temos uma Lei Geral de Proteção de Dados em vigor e as organizações precisam amadurecer os seus modelos e saber que reportar incidentes cibernéticos é uma obrigatoriedade. Dessa forma, nossa equipe estará atenta a toda e qualquer notificação, mas também estamos abertos a informações advindas de nossa comunidade e de todos aqueles que estejam dispostos a colaborar com a intenção de compartilhar informação e, com isso, contribuir para elevar o nível de maturidade da segurança cibernética no País.

O Painel de Incidentes Cibernéticos ficará permanentemente no ar, no portal Security Report. Ele foi uma sugestão de um dos CISOs que participa da nossa comunidade Security Leaders e, com certeza, será uma grande contribuição para todos os profissionais de SI.

Sendo assim, vamos mantê-lo aberto a colaboração de todos, com a possibilidade de enviarem informações úteis compartilhando conteúdos que democratizem cada vez mais esse conhecimento. Essa comunicação poderá ser feita por meio do e-mail: lmachado@conteudoeditorial.com.br

Fonte: Security Report

Após o sucesso do curso presencial básico sobre o IPv6, que já formou mais de 6500 alunos, a equipe do IPv6.br decidiu criar um curso a distância como mais uma forma de disseminar o conhecimento pelo país.

O curso de IPv6 a distância é focado no auto-aprendizado do protocolo de Internet versão 6. Em cada módulo, o aluno será exposto a uma problemática que ele terá que resolver, com ajuda de vídeos aula gravadas, textos, exercícios e experiências numa ferramenta de emulação. O aluno então decidirá quando fazer os módulos do curso e quanto tempo despenderá para aprender. Dessa forma, espera-se prover meios que permitam e incentivem o aluno a estudar sozinho.

O curso conta com conteúdos teóricos e práticos. A teoria é dada através de videoaulas gravadas que o aluno pode assistir a qualquer momento e a prática é feita através de laboratórios utilizando o livro Laboratório de IPv6, elaborados dentro de uma máquina virtual (o livro de experiências e a máquina virtual podem ser obtidas em http://lab.ipv6.br).

A carga horária estimada para realização do curso é de 25 horas, porém pode variar de acordo com a sua facilidade, familiaridade ou até mesmo disponibilidade conforme o andamento do curso.

O aluno terá que responder ao longo de cada módulo do curso questionários com 5 perguntas de múltiplas escolhas cada. Serão no total 9 questionários que precisarão ser respondidos para se concluir o curso.

O aluno somente será aprovado se tiver nota superior a 7 no final do curso.

Caso o aluno seja aprovado, ele receberá um certificado de conclusão do curso (25 horas).

O aluno também contará com um fórum de dúvidas para auxiliar no seu aprendizado.

As melhores práticas para o tamanho de disco no Hyper-V variam de acordo com as necessidades específicas do ambiente e as cargas de trabalho das máquinas virtuais (VMs). No entanto, aqui estão algumas diretrizes gerais para considerar:

1. Tamanho inicial adequado: Ao criar um disco virtual para uma máquina virtual, é importante definir um tamanho inicial adequado para acomodar o sistema operacional, aplicativos e dados. Evite criar discos muito pequenos, pois isso pode levar a problemas de espaço insuficiente mais tarde.

2. Planejamento para crescimento futuro: Antes de definir o tamanho do disco virtual, é essencial considerar o crescimento esperado das VMs. Prever o aumento no uso de armazenamento ajudará a evitar problemas futuros de espaço em disco.

3. Separação de discos do sistema operacional e dados: É uma prática recomendada separar o disco do sistema operacional do disco de dados. Isso permite que você gerencie melhor o crescimento e o backup de cada componente.

4. Uso de discos dinâmicos: O Hyper-V suporta discos dinâmicos, que crescem à medida que os dados são gravados neles. Essa opção pode ser mais eficiente em termos de uso de espaço, mas é importante monitorar regularmente o tamanho dos discos dinâmicos para evitar esgotar o armazenamento do host.

5. Alocação de recursos adequada: Certifique-se de alocar recursos suficientes para atender às necessidades de cada VM, incluindo CPU, memória e armazenamento. Uma má alocação de recursos pode impactar o desempenho geral das VMs.

6. Monitoramento contínuo: Mantenha um monitoramento contínuo do uso de armazenamento das VMs e do host Hyper-V. Isso permitirá que você identifique tendências de crescimento e tome ações preventivas.

7. Uso de discos differencing para clones: Se você precisa criar várias VMs idênticas, considere o uso de discos differencing, que são discos virtuais que herdam o conteúdo de um disco pai, economizando espaço em disco.

8. Armazenamento otimizado: Considere a utilização de recursos de desduplicação, compactação e compressão de armazenamento no nível do sistema operacional ou do próprio armazenamento físico para economizar espaço.

Lembre-se de que o dimensionamento adequado do armazenamento é um aspecto crítico para garantir o desempenho, a estabilidade e a disponibilidade das VMs no ambiente Hyper-V. É recomendável adaptar essas práticas de acordo com as necessidades e requisitos específicos de cada carga de trabalho.

Você já se perguntou como sabemos com quem estamos falando ao telefone? Claro que é mais do que apenas o nome exibido na tela. Se ouvirmos uma voz desconhecida ao vinda de um número salvo, sabemos imediatamente que algo está errado. Para ter certeza de com quem realmente estamos falando, inconscientemente observamos o timbre, a maneira e a entonação da fala. Mas quão confiável é a nossa própria audição na era digital da inteligência artificial? Como já noticiado amplamente, não dá mais para confiar em tudo o que ouvimos porque as vozes podem ser falsas: deepfake.

Socorro, estou em apuros

Na primavera de 2023, golpistas no Arizona tentaram extorquir dinheiro de uma mulher via telefone. Ela ouviu a voz da sua filha de 15 anos implorando por ajuda antes que um homem desconhecido pegasse o telefone e exigisse um resgate, tudo isso enquanto ouvia os gritos da filha ao fundo. A mãe teve certeza de que a voz era realmente da filha. Felizmente, ela descobriu rapidamente que estava tudo bem com a filha, percebendo que tinha sido vítima de fraudadores.

Não é possíver ter 100% de certeza de que os invasores usaram um deepfake para imitar a voz do adolescente. Talvez o golpe tenha sido usando um método tradicional: a má qualidade da chamada, o inesperado da situação, o estresse e a imaginação da mãe a faz pensar que ouviu algo que não ouviu. Mas mesmo se as tecnologias de rede neural não tenham sido usadas nesse caso, deepfakes podem e de fato ocorrem, e à medida que seu desenvolvimento continua e se tornam cada vez mais convincentes e perigosos. Para combater a exploração da tecnologia deepfake por criminosos, precisamos entender como isso funciona.

O que são deepfakes?

A inteligência artificial Deepfake ( “deep learning” + “fake” ) tem crescido em ritmo acelerado nos últimos anos. O aprendizado de máquina pode ser usado para criar falsificações convincentes de imagens, vídeo ou conteúdo de áudio. Por exemplo, as redes neurais podem ser usadas em fotos e vídeos para substituir o rosto de uma pessoa por outro, preservando as expressões faciais e a iluminação. Embora inicialmente essas falsificações fossem de baixa qualidade e fáceis de detectar, à medida que os algoritmos se desenvolveram, os resultados se tornaram tão convincentes que agora é difícil distingui-los do real. Em 2022, o primeiro programa de TV de deepfake do mundo foi lançado na Rússia, onde deepfakes de Jason Statham, Margot Robbie, Keanu Reeves e Robert Pattinson interpretam os personagens principais.

Conversão de voz

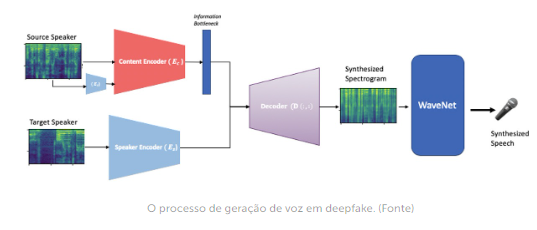

Mas hoje nosso foco está na tecnologia usada para criar deepfakes de voz. Isso também é conhecido como conversão de voz (ou “clonagem de voz” se for criada uma cópia digital completa). A conversão de voz é baseada em codificadores automáticos, um tipo de rede neural que comprime os dados de entrada (parte do codificador) em uma representação interna compacta e, então, aprende a descompactá-los dessa representação (parte do decodificador) para restaurar o dados originais. Desta forma, o modelo aprende a apresentar os dados em um formato compactado enquanto destaca as informações mais importantes.

Para criar deepfakes de voz, duas gravações de áudio são alimentadas no modelo, com a voz da segunda gravação sendo convertida para a primeira. O codificador de conteúdo é usado para determinar o que foi dito a partir da primeira gravação, e o codificador de alto-falante é usado para extrair as principais características da voz da segunda gravação, ou seja, como a fala da segunda pessoa. As representações comprimidas do que deve ser dito e como é dito são combinadas, e o resultado é gerado usando o decodificador. Assim, o que é dito na primeira gravação é dublado pela pessoa da segunda gravação.

Há outras abordagens que usam codificadores automáticos, por exemplo, com redes adversas generativas (GAN) ou modelos de difusão . A pesquisa sobre como criar deepfakes é apoiada em particular pela indústria cinematográfica. Imagine só: com as deepfakes de áudio e vídeo, é possível substituir os rostos de atores em filmes e programas de TV, e dublar filmes por expressões faciais sincronizadas em qualquer idioma.

Como isso é feito

Enquanto pesquisávamos as tecnologias deepfake, nos perguntamos o quão difícil poderia ser criar um deepfake da própria voz. Acontece que há muitas ferramentas open source gratuitas para fazer conversão de voz, mas não é tão fácil obter um resultado de alta qualidade com elas. É preciso experiência em programação em Python e boas habilidades de processamento, e mesmo assim a qualidade está longe de ser ideal. Além de fontes open source, também há soluções proprietárias e pagas disponíveis.

Por exemplo, no início de 2023, a Microsoft anunciou um algoritmo que poderia reproduzir uma voz humana com base em um exemplo de áudio com apenas três segundos! Esse modelo também funciona com vários idiomas, para que você possa até se ouvir falando um idioma estrangeiro. Tudo isso parece promissor, mas até agora tudo está apenas na fase de pesquisa. Mas a plataforma ElevenLabs permite aos usuários gerar deepfakes de voz sem nenhum esforço: basta carregar uma gravação de áudio da voz e das palavras a serem ditas, e pronto. É claro que, assim que a notícia se espalhou, as pessoas começaram a brincar com essa tecnologia de todas as maneiras possíveis.

A batalha de Hermione e um banco extremamente confiável

Em total conformidade com a lei de Godwin, Emma Watson foi obrigada a ler Mein Kampf, e um usuário usou a tecnologia ElevenLabs para “hackear” sua própria conta bancária. Parece assustador? Para nós, muito! Especialmente quando você adiciona os relatos horrorizantes sobre fraudadores que coletam amostras de vozes por telefone fazendo com que as pessoas digam “sim” ou “confirmem” enquanto fingem ser um banco, agência governamental ou serviço de pesquisa, e depois roubam dinheiro usando a autorização de voz.

Mas na realidade as coisas não são tão ruins o quanto parecem. Em primeiro lugar, leva cerca de cinco minutos de gravações de áudio para criar uma voz artificial no ElevenLabs, então um simples “sim” não é suficiente. Em segundo, os bancos estão cientes desses golpes, então a voz só pode ser usada para iniciar determinadas operações não relacionadas com a transferência de fundos (por exemplo, para verificar o saldo da conta). Portanto, o dinheiro não pode ser roubado dessa maneira.

Aliás, o ElevenLabs reagiu ao problema rapidamente, reescrevendo as regras do serviço, proibindo usuários gratuitos (ou seja, anônimos) de criar deepfakes com base em suas próprias vozes enviadas e bloqueando contas que têm reclamações sobre “conteúdo ofensivo”.

Embora essas medidas possam ser úteis, ainda não resolvem o problema do uso de deepfakes de voz para fins suspeitos.

Outros usos de deepfakes em fraudes

A tecnologia deepfake em si é inofensiva, mas nas mãos dos criminosos pode se tornar uma ferramenta perigosa, com muitas oportunidades de engano, difamação ou desinformação. Felizmente, não houve nenhum caso em massa de golpes envolvendo alteração de voz, mas houve vários casos de projeção envolvendo deepfakes de voz.

Em 2019, os fraudadores usaram essa tecnologia para enganar uma empresa de energia sediada no Reino Unido. Em uma conversa telefônica, o criminoso fingiu ser o executivo-chefe da controladora alemã da empresa e solicitou uma transferência urgente de 220 mil euros para a conta de uma determinada empresa fornecedora. Depois do pagamento ser feito, o estelionatário ligou mais duas vezes, a primeira para deixar a equipe do escritório do Reino Unido à vontade e reportar que a empresa-mãe já havia enviado um reembolso e a segunda vez para solicitar outra transferência. Todas as três vezes, o CEO do Reino Unido tinha absoluta certeza de que estava falando com seu chefe, porque reconheceu seu sotaque alemão, seu tom e maneira de falar. A segunda transferência não foi enviada só porque o criminoso errou e ligou de um número austríaco em vez de alemão, o que deixou o CEO do Reino Unido desconfiado.

Um ano depois, em 2020, criminosos usaram deepfakes para roubar até 35 milhões de dólares de uma empresa japonesa não identificada (o nome da empresa e o valor total de bens roubados não foram divulgados pela investigação).

Não se sabe quais soluções (de código aberto, pagas ou até mesmo proprietárias) os fraudadores usaram para gerar vozes falsas, mas em ambos os casos acima, as empresas claramente sofreram alto prejuízo com as fraudes de deepfake.

O que vem por aí?

As opiniões divergem sobre o futuro dos deepfakes. Atualmente, a maior parte dessa tecnologia está nas mãos de grandes corporações, e sua disponibilidade ao público é limitada. Mas, como a história de modelos generativos muito mais populares como DALL-E, Midjourney e Stable Diffusion mostra, e ainda mais com grandes modelos de linguagem (ChatGPT, por exemplo), tecnologias semelhantes podem muito bem aparecer no domínio público no futuro previsível. Isso foi confirmado por um vazamento recente de correspondência interna do Google, na qual representantes da gigante da Internet expressam o medo de perder a corrida da IA para soluções open source. Isso obviamente resultará em um aumento no uso de deepfakes de voz, inclusive para fraude.

O passo mais promissor no desenvolvimento de deepfakes é a geração em tempo real, o que garantirá o crescimento explosivo de deepfakes (e fraudes baseadas nisso). Já imaginou uma videochamada com alguém cujo rosto e voz são completamente falsos? No entanto, esse nível de processamento de dados requer enormes recursos disponíveis apenas para grandes corporações, então as melhores tecnologias permanecerão privadas e os fraudadores não serão capazes de acompanhar os profissionais. A barra de alta qualidade também ajudará os usuários a aprender a identificar facilmente as falsificações.

Como se proteger

Agora, de volta à nossa primeira pergunta: podemos confiar nas vozes que ouvimos (excluindo as vozes em nossa cabeça)? Bem, provavelmente seria exagerado em ficar paranoico o tempo todo e começar a inventar palavras em código secretas para usar com amigos e familiares para evitar cair nessa. Mas em situações mais graves, essa paranoia pode ser necessária. Se tudo se desenvolver com base no cenário pessimista, a tecnologia deepfake nas mãos de golpistas pode se transformar em uma arma formidável no futuro, mas ainda há tempo de se preparar e construir métodos confiáveis de proteção contra a falsificação: já há muita pesquisa sobre deepfakes, e grandes empresas estão desenvolvendo soluções de segurança. Na verdade, já comentamos detalhadamente algumas maneiras de combater as deepfakes de vídeo aqui.

Por enquanto, a proteção contra falsificações de IA está apenas começando, então é importante ter em mente que as deepfakes são apenas mais um tipo de engenharia social avançada. O risco de se deparar com fraudes como essa é pequeno, mas ainda está lá, então vale a pena conhecer e ter em mente. Se você receber uma chamada estranha, preste atenção na qualidade do som. É um tom monótono não natural, é ininteligível ou há ruídos estranhos? Sempre verifique as informações por meio de outros canais e lembre-se de que pegar de surpresa e induzir ao pânico são as principais armas dos fraudadores.

Fonte: Kasperskay