E‑mail Spoofing: técnica é utilizada para falsificar o remetente de uma mensagem

Spoofing é uma técnica utilizada por cibercriminosos para esconder o verdadeiro endereço do remetente em um e-mail falso e substituí-lo por um legítimo. Nestes casos, os atacantes se fazem passar por empresas ou usuários e utilizam um domínio autêntico.Os criminosos usam frequentemente esta técnica em campanhas de phishing ou spam a fim de melhorar a eficácia do ataque, evadindo controles anti-spam e tornando os e-mails mais confiáveis.

Para compreender o funcionamento de ataques do tipo spoofing é fundamental dar um passo atrás para entender os mecanismos envolvidos nas comunicações.

Comunicações no envio de e-mails

Os sistemas que gerenciam o envio e recebimento de e-mails usam três protocolos principais: o protocolo SMTP (Simple Mail Transfer Protocol) que é usado para envio, e os protocolos IMAP ou POP que são usados para recebimento, dependendo do servidor.

O protocolo SMTP é baseado em transações entre o remetente e o receptor, emitindo sequências de comandos e fornecendo os dados necessários ordenados por meio de um protocolo de controle de transmissão de conexão (TCP). Uma dessas transações tem três sequências de comando/resposta: o endereço de retorno ou remetente (MAIL), o endereço do destinatário (RCPT) e o conteúdo da mensagem (DATA).

Estes dados são geralmente preenchidos automaticamente pelo servidor de nosso provedor de e-mail, onde todos os usuários são previamente autenticados, de modo que o protocolo não requer qualquer tipo de verificação de identidade em seu uso. Embora existam alguns provedores de e-mail como o Gmail ou Outlook que não permitem a suplantação de identidade em e-mails dentro de seu domínio, a maioria dos endereços de e-mail existentes pode ser vítima deste tipo de ataque.

Tipos de ataques que mais utilizam a técnica do e-mail spoofing

Ataques de engenharia social funcionam quando os cibercriminosos conseguem transmitir confiança ao destinatário para que o alvo não suspeite do ataque, então fingir ser uma empresa ou usado relacionado à vítima personificando a identidade do e-mail (um serviço que usado pelo usuário, possíveis contatos comuns de uma vítima anterior, entre outros) torna mais difícil detectar a fraude. Por outro lado, fazer-se passar por uma empresa com seu domínio real evita levantar suspeitas de spam ou phishing em servidores de e-mail.

A seguir, analisamos os ataques e ameaças mais comumente distribuídos e utilizados para a suplantação de identidade em e-mails.

Ransomware e botnets

Estes ataques voltaram a estar no centro das atenções em 2020, um ano em que houve um alto nível de atividade de botnets e ataques de ramsonwares que afetaram diversos setores, incluindo o de saúde. Estes ataques visam fazer a vítima baixar e executar um arquivo que infecta dispositivos, seja para criptografar parte ou todas as informações contidas nos computadores afetados e, dessa forma, exigir um resgate monetário para a suposta liberação dos arquivos, ou para transformar o computador em um “zumbi”, que pode ser controlado pelo computador principal da rede para enviar spams, hospedar malwares, entre outras ações criminosas.

O arquivo malicioso pode chegar como um anexo ou ser hospedado em um site vinculado ao e-mail, disfarçado como um arquivo inofensivo, como um recibo de e-mail em formato PDF ou Excel, um arquivo zipado ou uma instalação real de um programa.

No caso dos ransomwares, além de pagar o resgate usando vários métodos de extorsão, como ataques DDoS ou vazamento de informações roubadas – uma tendência recente, mas que veio para ficar – os atacantes também podem monetizar o incidente, vendendo os dados roubados nos mercados clandestinos.

Phishing

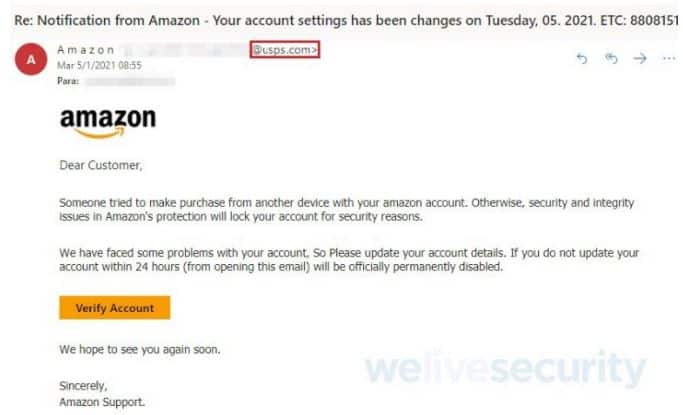

Assim como os ransomwares, este tipo de ataque tenta convencer a vítima se fazendo passar por uma empresa, por exemplo, a clicar em um link que esteja em um documento anexo com o intuito de roubar informações. Normalmente, os criminosos se fazem passar por empresas ou bancos conhecidos que oferecem serviços on-line, alegando algum inconveniente ou movimento suspeito em uma conta em nome da vítima, e depois informam ao usuário sobre a necessidade de acessar um site que finge ser o site oficial da empresa ou serviço e realizar login. Desta forma, a vítima acaba entregando seus dados de acesso à conta para o criminoso.

Além do roubo de dados de acesso a contas, os criminosos coletam e vendem listas de endereços de e-mail de usuários que caíram em uma campanha de phishing a fim de continuar a enviar esses e-mails maliciosos. É importante ter em conta que qualquer endereço de e-mail pode ser vítima de um ataque de suplantação de identidade.

Spam

A propagação de publicidade indesejada ou conteúdos maliciosos através de mensagens em massa é um ataque tão antigo quanto a própria Internet. Entretanto, os mecanismos de ataque estão evoluindo e os cibercriminosos estão se adaptando e combinando spam com diferentes oportunidades, tais como as campanhas globais de envio de e-mails de forma massiva que incluem uma senha antiga da vítima no título do assunto.

Estes novos métodos de spam combinados com bons métodos de engenharia social ou phishing podem ser vistos em diferentes formatos. Podemos ver campanhas que procuram exibir anúncios indesejados que parecem vir de empresas conhecidas (ou mesmo um contato), para campanhas de extorsão nas quais eles enviam um e-mail da própria conta da vítima fingindo ter acesso à conta de e-mail e pedindo dinheiro em troca de não revelar informações pessoais.

Mais uma vez enfatizamos a importância de nos mantermos atualizados em relação às tendências no campo da segurança cibernética e particularmente no que diz respeito aos ataques de engenharia social: este tipo de ataque nos mostra, por exemplo, que a regra “se o e-mail vem de um endereço seguro, ele é seguro e confiável” não é mais tão verdadeira. Embora não haja como evitar que nós mesmos, uma empresa ou um conhecido, sejamos vítimas de uma suplantação de identidade via e-mail, podemos tomar certas precauções para detectar tal ataque. Primeiramente, descartar qualquer publicidade indesejada ou anexos de e-mail não solicitados. Além disso, caso receba um e-mail avisando sobre um erro em sua conta, é aconselhável não clicar nos links incluídos na mensagem, mas acessar o serviço ou site a partir da barra do navegador.

Fonte: Welive Security