Muito se fala sobre as ameaças cibernéticas, que aproveitam de vulnerabilidades dos sistemas para invadir as redes e roubar dados de usuários. Porém, não são só falhas virtuais que podem causar problemas para a população. Erros humanos podem acontecer e comprometer informações, e é isso que a engenharia social tenta causar.

Engenharia social é uma técnica usada por criminosos virtuais para induzir usuários desavisados a enviar dados confidenciais, infectar seus computadores com malware ou abrir links para sites maliciosos.

Nos crimes virtuais, esses golpes geralmente atingem pessoas desavisadas ou sem muita experiência no mundo virtual. As vítimas podem ter desde seus dados roubados até mesmo seus computadores infectados com vírus. Além disso, os ataques podem acontecer tanto online quanto por telefone ou outros tipos de comunicação.

Tipos de engenharia social

Existem vários tipos de ataques de engenharia social, sempre tentando usar situações humanas para induzir a pessoa a algum erro. Confira os tipos principais a seguir:

Quid pro quo

Você com certeza já recebeu aquele e-mail falando que ganhou uma bolada de dinheiro, e que para receber a quantia, bastava enviar seu CPF ou algum outro dado pessoal para o remetente, não? Esse é a engenharia social chamada de Quid pro quo.

O nome é uma expressão em latim que significa “troca justa não é um roubo”. É uma prática muito comum em ataques virtuais, sendo usado desde ransomware até os chamados “scareware“, onde uma mensagem promete aos usuários de computador uma atualização para cuidar de um problema de segurança urgente quando, na verdade, o próprio comunicado é a ameaça.

Phishing

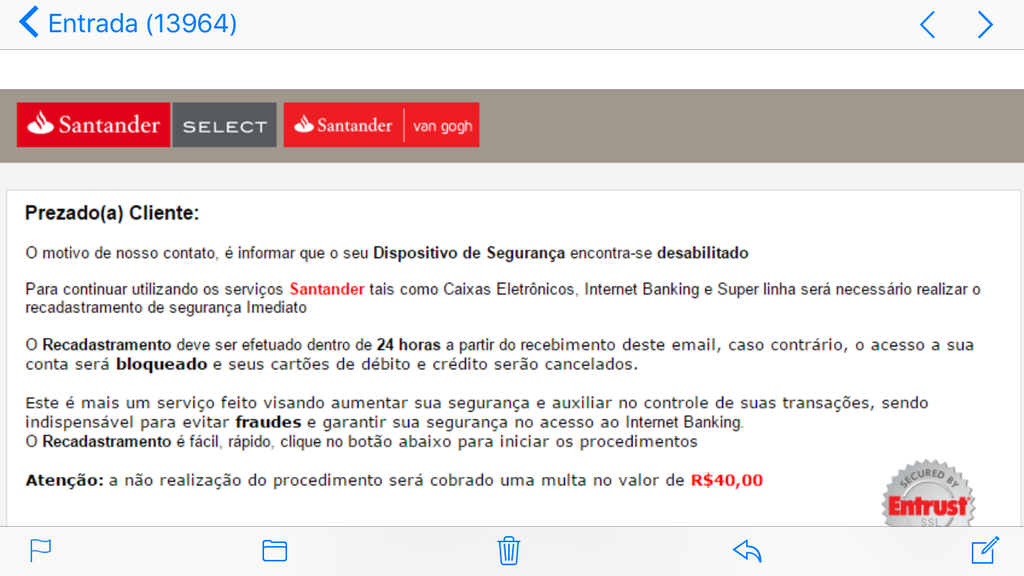

Exemplo de engenharia social usada no phishing (Imagem: reprodução correio Braziliense)

Em outras situações os criminosos tentam se passar por instituições confiáveis, copiando o layout de um e-mail corporativo. Uma rápida checagem do endereço remetente, porém, mostra que se trata de um golpe, já que e-mails de empresas sempre vem por credenciais específicas — mas um usuário desavisado pode cair no golpe.

Ainda dentro dessa categoria em que os criminosos tentam se passar por instituições conhecidas, existe o vishing, em que os contatos são feitos pelo telefone; e o smishing, em que os golpistas enviam mensagens SMS tentando fazer com que a pessoa vaze informações. É necessário prestar bastante atenção nesses casos, já que a maioria das pessoas acha que ambas as formas de comunicação usadas nesses tipos de ataque estão menos sujeitas a golpes.

Isca

A isca é um método que envolve a criação de uma armadilha, tal como um pen drive USB carregado com malware. Uma vítima encontra o dispositivo e, curioso para ver o que está no aparelho, coloca-o na sua unidade USB, o que resulta num comprometimento do sistema.

Existem casos de isca onde os criminosos só querem atrapalhar a vida das vítimas, sem se interessar pelos dados sensíveis da pessoa. Existem pen drives que, depois de alguns minutos no computador, soltam um pico de energia intenso que danifica a máquina onde ele está inserido, e eles são usados nesses tipos de golpe.

Spamming de contatos e hacking de e-mail

E-mails comprometidos em vazamento de dados podem ser sequestrados por invasores que os usam para enviar mensagens com arquivos maliciosos para toda lista de contato da conta, o chamado “spamming de contatos”. Já recebeu aquele “confira esse site incrível” do e-mail do seu irmão? Melhor desconfiar.

Em alguns casos, os criminosos podem invadir uma conta de e-mail sem que os dados de acesso dela estejam vazados, com o intuito de realizar o spamming de contatos.

Pretexto

Alguns criminosos fazem uso de pretextos, ou seja, histórias, para tentar fisgar as vítimas. Apelando para a inclinação humana de querer ajudar os outros, usuários recebem e-mails de príncipes nigerianos que perderam recentemente seu pai, e que precisam de 500 reais para poderem assumir o trono. A pessoa, comovida com a narrativa, clica no link do e-mail e acaba baixando vários vírus em seu computador.

Isca

A isca é um método que envolve a criação de uma armadilha, tal como um pen drive USB carregado com malware. Uma vítima encontra o dispositivo e, curioso para ver o que está no aparelho, coloca-o na sua unidade USB, o que resulta num comprometimento do sistema.

Existem casos de isca onde os criminosos só querem atrapalhar a vida das vítimas, sem se interessar pelos dados sensíveis da pessoa. Existem pen drives que, depois de alguns minutos no computador, soltam um pico de energia intenso que danifica a máquina onde ele está inserido, e eles são usados nesses tipos de golpe.

Spamming de contatos e hacking de e-mail

E-mails comprometidos em vazamento de dados podem ser sequestrados por invasores que os usam para enviar mensagens com arquivos maliciosos para toda lista de contato da conta, o chamado “spamming de contatos”. Já recebeu aquele “confira esse site incrível” do e-mail do seu irmão? Melhor desconfiar.

Em alguns casos, os criminosos podem invadir uma conta de e-mail sem que os dados de acesso dela estejam vazados, com o intuito de realizar o spamming de contatos.

Pretexto

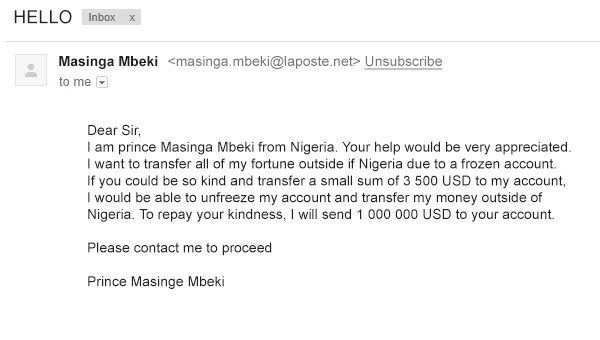

Alguns criminosos fazem uso de pretextos, ou seja, histórias, para tentar fisgar as vítimas. Apelando para a inclinação humana de querer ajudar os outros, usuários recebem e-mails de príncipes nigerianos que perderam recentemente seu pai, e que precisam de 500 reais para poderem assumir o trono. A pessoa, comovida com a narrativa, clica no link do e-mail e acaba baixando vários vírus em seu computador.

Os criminosos esperam que os seus alvos, tanto no mundo digital quanto no real, não pensem muito no que está acontecendo. Se você conseguir manter a calma e procurar, por exemplo. pelo contato oficial da empresa que está supostamente entrando em contato com você, você verá com facilidade como é fácil quebrar os objetivos dos criminosos.

Peça identificação

Recebeu um telefonema que de cara já está pedindo várias informações pessoais? Pergunte com quem o telefonista trabalha e qual o nome dele, ou desligue e vá entrar em contato com os números oficiais da instituição. Não aceite de cara os questionamentos, trate com cuidado os seus dados e sempre investigue o que realmente está acontecendo.

Use um bom filtro de spam

Sempre confira se seu e-mail está com um bom filtro de spam. Vários filtros usam diversos tipos de informação para determinar quais mensagens podem ser maliciosas. Eles também contam com um banco de dados que permite identificar links suspeitos ou anexos perigosos, além de possuírem uma lista de IP de remetentes suspeitos, que são automaticamente bloqueados caso cheguem na sua caixa de entrada.

Isso é real?

Dificilmente um princípe nigeriano precisará de 500 reais seus. (Imagem: Reprodução/Westein)

Quantas pessoas você já ouviu falar que receberam um e-mail do nada e viraram milionários da noite para o dia? Pois é, nenhuma. Sempre que receber alguma mensagem ou telefonema, tente identificar se aquilo tem chances reais de acontecer. O famoso e-mail do príncipe nigeriano pedindo 500 reais para assumir o trono é totalmente irreal, por exemplo. Basta, como dito acima, manter a calma e refletir um pouco.

Proteja seus dispositivos

Como dito no começo dessa sessão, se defender de ataques de engenharia social não é um processo fácil. Porém, caso você caia em um, se seus dispositivos estiverem com antivírus em dia e com as atualizações de software mais atuais, o impacto de uma invasão pode ser diminuído. Além disso, evite usar a mesma senha em todas as contas. Se as credenciais forem variadas, no caso de um vazamento ocorrer, menos informações ou acessos estarão comprometidos. Também faça uso da autenticação de dois fatores para que só a senha não seja o suficiente para acessar os serviços.

Pense na sua presença digital

Vivemos em uma época onde as pessoas compartilham muitas informações nas redes sociais, e isso pode ser perigoso. Bancos e outras instituições podem usar como uma pergunta de segurança para recuperação da conta algo como ‘nome do primeiro animal de estimação”. Se você compartilhou esse dado no Instagram, é possível que os criminosos saibam a resposta, e a usem para invadir suas contas.Alguns ataques de engenharia social também tentam ganhar sua confiança usando eventos recentes compartilhados em redes sociais para chamar sua atenção.

As recomendações gerais para evitar essas situações são para sempre checar a privacidade das redes sociais, deixando as postagens configuradas para “apenas amigos” e tomar cuidado com o que está sendo publicado na internet. Essa cautela deve ser expandida para várias outras situações online, como um currículo digital, onde é uma boa opção esconder endereço, número de telefone e data de nascimento, para que essas informações não sejam de acesso público.